PS:在此首先感谢haocong,用的实验的环境是haocong 制作的ISCW实验机架,本文章很多部分参考了haocong的一些文章!再次感谢网友haocong的无私奉献。

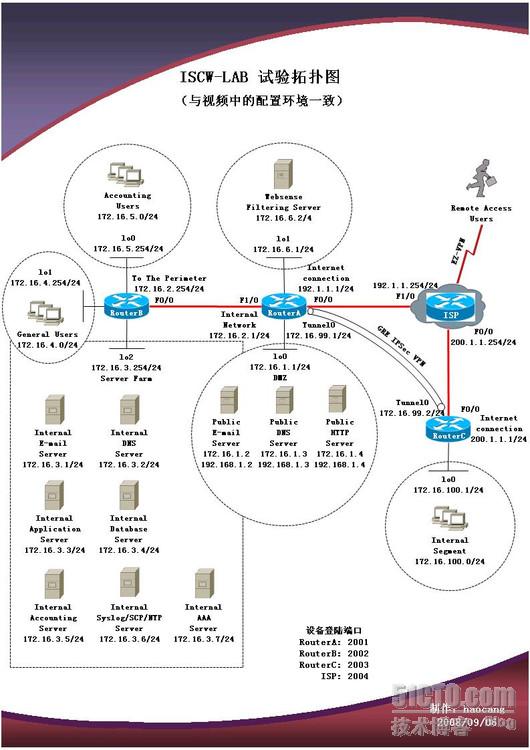

1、.配置前先做相应的接口配置(接口配置就如图上所述)

2、所有这三个路由器上不必要的服务都应该被关闭,这需要手动完成。

应该关闭的服务是:

在配置模式下:1.no cdp run

2.no service tcp-small-server

3.no service udp-small-server //禁止tcp,udp小服务

4.no ip finger

5.no ip identd

6.no service finger

7.no ftp-server enable

8.no ip http secure-server

10.no snmp-server community public R0

11.no snmp-server community private RW

12.no snmp-server enable traps

13.no snmp-server system-shutdown

14.no snmp-server trap-auth

15.no snmp-server

16.no ip domain-lookup

17.no ip bootp server

18.no service dhcp

19.no service pad

20.no boot network

21.no service config

在路由器的每一个接口模式下:

1. no ip directed-broadcast

2. no ip unreachable

3. no ip redirect

4. no ip mask-reply

3、登录路由器时候路由器显示的警告信息banner message

命令是:banner motd $(return,再用$来收尾)

4、在三个路由器上加服务:

Service tcp-keepalives-in

Service tcp-keepalives-out

//监控入会话和出会话的活动状态,检测并删除一个由远程主机(本地用户)建立的不活动的交互会话

5、对所有路由器的访问使用SSH(阻塞Telnet服务)。只允许网络管理员(172.16.4.12、172.16.4.13、172.16.4.14和172.16.4.15)访问EXEC。

Ip domain-name cisco.com

Crypto key generate rsa

Access-list 1 permit 172.16.4.12 0.0.0.3

Access-list 1 deny any

Line vty 0 4

Login

Access-class 1 in

Transport input ssh

Transport output ssh

6、每个管理员有一个单独的帐号来访问路由器。使用AAA设置对路由器的访问认证。所有执行的命令和系统事件应该被记录。AAA服务器将使用CISCO Secure ACS,以TACACS—+作为安全协议。即使是分支机构的路由器上也设置AAA功能。

Aaa new-model

Tacacs-server host 172.16.3.7 single-connection key cisco

Username backdoor secret cisco

Aaa authentication login console_access group tacacs+ local

Aaa authentication login default group tacacs+

Aaa authentication enable default group tacacs+ enable none

Aaa authentication username-prompt “password:”

Aaa authentication password-prompt “password:”

Aaa authentication fail-message C

Invalid authentication,Please re-enter

C

Aaa authentication attempts login 1

Line con 0

Login authentication console_access

End

7、配置路由:

ROUTERA#

Int tunnel 0

Ip add 172.16.99.2 255.255.255.0

Tunnel source 192.1.1.1

Tunnel destination 200.1.1.1

Ip route 0.0.0.0 0.0.0.0 192.1.1.254

Ip route 172.16.3.0 255.255.255.0 172.16.2.254

Ip route 172.16.4.0 255.255.255.0 172.16.2.254

Ip route 172.16.5.0 255.255.255.0 172.16.2.254

Ip route 172.16.100.0 255.255.255.0 tunnel 0

ROUTERB#

Ip route 0.0.0.0 0.0.0.0 172.16.2.1

RouterC#

Ip route 192.1.1.0 255.255.255.0 200.1.1.254

Ip route 0.0.0.0 0.0.0.0 tunnel0

Int tunnel 0

Ip add 172.16.99.2 255.255.255.0

Tunnel source 200.1.1.1

Tunnel destination 192.1.1.1

8、标准的扩展ACL用来在内部路由器上执行策略限制。标准的扩展ACL也用在分支机构路由器———路由器C。

用访问控制列表来控制流量

可查询网站:www.iana.org/assignment/ipv4-address-space //查询IPV4的各类地址

这里有一个小知识点,关于BOGON网段

BOGON网段是不允许出现在internet上,BOGON网段地址包括

(1) RFC1918定义的私有地址

(2) Loopback地址(127.0.0.0/8)

(3) IANA保留地址

(4) 学术研究用的地址(240.0.0.0/4)

(5) DHCP本地私有地址(169.254.0.0/16)

RouterA

ip access-list extended ingress-filter

remark Unassigned IANA addresses

deny ip 1.0.0.0 0.255.255.255 any

deny ip 2.0.0.0 0.255.255.255 any

deny ip 5.0.0.0 0.255.255.255 any

deny ip 7.0.0.0 0.255.255.255 any

deny ip 23.0.0.0 0.255.255.255 any

deny ip 27.0.0.0 0.255.255.255 any

deny ip 31.0.0.0 0.255.255.255 any

deny ip 36.0.0.0 0.255.255.255 any

deny ip 37.0.0.0 0.255.255.255 any

deny ip 39.0.0.0 0.255.255.255 any

deny ip 41.0.0.0 0.255.255.255 any

deny ip 42.0.0.0 0.255.255.255 any

deny ip 49.0.0.0 0.255.255.255 any

deny ip 50.0.0.0 0.255.255.255 any

deny ip 58.0.0.0 0.255.255.255 any

deny ip 59.0.0.0 0.255.255.255 any

deny ip 60.0.0.0 0.255.255.255 any

deny ip 70.0.0.0 0.255.255.255 any

deny ip 71.0.0.0 0.255.255.255 any

deny ip 72.0.0.0 0.255.255.255 any

deny ip 73.0.0.0 0.255.255.255 any

deny ip 74.0.0.0 0.255.255.255 any

deny ip 75.0.0.0 0.255.255.255 any

deny ip 76.0.0.0 0.255.255.255 any

deny ip 77.0.0.0 0.255.255.255 any

deny ip 78.0.0.0 0.255.255.255 any

deny ip 79.0.0.0 0.255.255.255 any

deny ip 83.0.0.0 0.255.255.255 any

deny ip 84.0.0.0 0.255.255.255 any

deny ip 85.0.0.0 0.255.255.255 any

deny ip 86.0.0.0 0.255.255.255 any

deny ip 87.0.0.0 0.255.255.255 any

deny ip 88.0.0.0 0.255.255.255 any

deny ip 89.0.0.0 0.255.255.255 any

deny ip 90.0.0.0 0.255.255.255 any

deny ip 91.0.0.0 0.255.255.255 any

deny ip 92.0.0.0 0.255.255.255 any

deny ip 93.0.0.0 0.255.255.255 any

deny ip 94.0.0.0 0.255.255.255 any

deny ip 95.0.0.0 0.255.255.255 any

deny ip 96.0.0.0 0.255.255.255 any

deny ip 97.0.0.0 0.255.255.255 any

deny ip 99.0.0.0 0.255.255.255 any

deny ip 100.0.0.0 0.255.255.255 any

deny ip 101.0.0.0 0.255.255.255 any

deny ip 102.0.0.0 0.255.255.255 any

deny ip 103.0.0.0 0.255.255.255 any

deny ip 104.0.0.0 0.255.255.255 any

deny ip 105.0.0.0 0.255.255.255 any

deny ip 106.0.0.0 0.255.255.255 any

deny ip 107.0.0.0 0.255.255.255 any

deny ip 108.0.0.0 0.255.255.255 any

deny ip 109.0.0.0 0.255.255.255 any

deny ip 110.0.0.0 0.255.255.255 any

deny ip 111.0.0.0 0.255.255.255 any

deny ip 112.0.0.0 0.255.255.255 any

deny ip 123.0.0.0 0.255.255.255 any

deny ip 114.0.0.0 0.255.255.255 any

deny ip 115.0.0.0 0.255.255.255 any

deny ip 116.0.0.0 0.255.255.255 any

deny ip 117.0.0.0 0.255.255.255 any

deny ip 118.0.0.0 0.255.255.255 any

deny ip 119.0.0.0 0.255.255.255 any

deny ip 120.0.0.0 0.255.255.255 any

deny ip 121.0.0.0 0.255.255.255 any

deny ip 122.0.0.0 0.255.255.255 any

deny ip 123.0.0.0 0.255.255.255 any

deny ip 124.0.0.0 0.255.255.255 any

deny ip 125.0.0.0 0.255.255.255 any

deny ip 126.0.0.0 0.255.255.255 any

deny ip 197.0.0.0 0.255.255.255 any

deny ip 201.0.0.0 0.255.255.255 any

remark RFC 1918 private addresses

deny ip 10.0.0.0 0.255.255.255 any

deny ip 172.16.0.0 0.0.255.255 any

deny ip 192.168.0.0 0.0.255.255 any

remark Other bogons

deny ip 224.0.0.0 15.255.255.255 any

deny ip 240.0.0.0 15.255.255.255 any

deny ip 0.0.0.0 0.255.255.255 any

deny ip 169.254.0.0 0.0.255.255 any

deny ip 192.0.2.0 0.0.0.255 any

deny ip 127.0.0.0 0.255.255.255 any

remark Allow IPSec access for site-to-site connections

permit udp any host 192.1.1.1 eq isakmp

permit esp any host 192.1.1.1

permit udp any host 192.1.1.1 eq 4500

permit gre host 200.1.1.1 host 192.1.1.1

Remark Allow access to DMZ Server

permit tcp any host 192.1.1.2 eq 25

permit udp any host 192.1.1.3 eq 53

permit tcp any host 192.1.1.4 eq 80

Remark Deny all other traffic

deny ip any any

int f0/0

ip access-group ingress-filter in

9、控制内网对DMZ区域的访问。

RouterA:

Ip access-list extended DMZ-filter

Remark allow access to DMZservers

Permit tcp any host 172.16.1.2 eq 25

Permit udp any host 172.16.1.3 eq 53

Permit tcp any host 172.16.1.4 eq 80

Remark deny all other traffic

Deny ip any any

Int lo 0

Ip access-group DMZ-filter out

End

对内网服务器机群访问做限制:

RouterB

ip access-list extended server-farm-filter

remark Restrict access to the email-server

permit tcp 172.16.0.0 0.0.255.255 host 172.16.3.1 eq 25

remark Restric access to the DNS Server

permit udp 172.16.0.0 0.0.255.255 host 172.16.3.2 eq 53

remark Restric access to the application server

permit tcp 172.16.0.0 0.0.255.255 host 172.16.3.3 eq 443

remark Deny access to the database server

deny ip any host 172.16.3.4

remark Protect the accounting server

permit tcp 172.16.5.0 0.0.0.255 host 172.16.3.5 eq 2501

permit tcp 172.16.253.0 0.0.0.255 host 172.16.3.5 eq 2501

deny ip any host 172.16.3.5

remark Protect the scp server service

permit tcp host 172.16.3.254 host 172.16.3.6 eq 22

permit tcp host 172.16.2.1 host 172.16.3.6 eq 22

permit tcp host 172.16.99.2 host 172.16.3.6 eq 22

remark Protect Syslog server service

permit udp host 172.16.3.254 host 172.16.3.6 eq 514

permit udp host 172.16.2.1 host 172.16.3.6 eq 514

permit udp host 172.16.99.2 host 172.16.3.6 eq 514

remark Protect NTP server service

permit tcp any host 172.16.3.6 eq 123

remark Deny all other traffic to the Syslog/SCP/NTP server

deny ip any host 172.16.3.6

int lo2

ip access-group server-farm-filter out

ip access-list extended user-filter

remark Restrict access to the accounting segment,but allow everthing else

deny ip any 172.16.5.0 0.0.0.255

permit ip any any

int lo0

ip access-group user-filter in

ip access-list extended other-filter

remark Deny all traffic--CBAC will allow returning traffic

permit tcp host 172.16.1.2 host 172.16.3.1 eq 25

permit ip host 172.16.99.2 172.16.3.6 0.0.0.254

permit ip host 172.16.2.1 172.16.3.6 0.0.0.254

permit ip 172.16.99.0 0.0.0.255 172.16.3.0 0.0.0.255

permit ip 172.16.100.0 0.0.0.255 172.16.3.0 0.0.0.255

permit ip 172.16.252.0 0.0.0.255 172.16.3.0 0.0.0.255

permit ip 172.16.253.0 0.0.0.255 172.16.3.0 0.0.0.255

permit ip 172.16.254.0 0.0.0.255 172.16.3.0 0.0.0.255

deny ip any any

int f0/0

ip access-group other-filter in

RouterC

ip access-list extended ingress-filter

remark Allow Site-to-Site IPSec access

permit udp host 192.1.1.1 host 200.1.1.1 eq 500

permit esp host 192.1.1.1 host 200.1.1.1

permit gre host 192.1.1.1 host 200.1.1.1

remark Deny all other traffic

deny ip any any

int f0/0

ip access-group ingress-filter in

在此附上常用端口号:

端口号码 / 层 名称 注释

1 tcpmux TCP 端口服务多路复用

5 rje 远程作业入口

7 echo Echo 服务

9 discard 用于连接测试的空服务

11 systat 用于列举连接了的端口的系统状态

13 daytime 给请求主机发送日期和时间

17 qotd 给连接了的主机发送每日格言

18 msp 消息发送协议

19 chargen 字符生成服务;发送无止境的字符流

20 ftp-data FTP 数据端口

21 ftp 文件传输协议(FTP)端口;有时被文件服务协议(FSP)使用

22 ssh 安全 Shell(SSH)服务

23 telnet Telnet 服务

25 smtp 简单邮件传输协议(SMTP)

37 time 时间协议

39 rlp 资源定位协议

42 nameserver 互联网名称服务

43 nicname WHOIS 目录服务

49 tacacs 用于基于 TCP/IP 验证和访问的终端访问控制器访问控制系统

50 re-mail-ck 远程邮件检查协议

53 domain 域名服务(如 BIND)

63 whois++ WHOIS++,被扩展了的 WHOIS 服务

67 bootps 引导协议(BOOTP)服务;还被动态主机配置协议(DHCP)服务使用

68 bootpc Bootstrap(BOOTP)客户;还被动态主机配置协议(DHCP)客户使用

69 tftp 小文件传输协议(TFTP)

70 gopher Gopher 互联网文档搜寻和检索

71 netrjs-1 远程作业服务

72 netrjs-2 远程作业服务

73 netrjs-3 远程作业服务

73 netrjs-4 远程作业服务

79 finger 用于用户联系信息的 Finger 服务

80 http 用于万维网(WWW)服务的超文本传输协议(HTTP)

88 kerberos Kerberos 网络验证系统

95 supdup Telnet 协议扩展

101 hostname SRI-NIC 机器上的主机名服务

102/tcp iso-tsap ISO 开发环境(ISODE)网络应用

105 csnet-ns 邮箱名称服务器;也被 CSO 名称服务器使用

107 rtelnet 远程 Telnet

109 pop2 邮局协议版本2

110 pop3 邮局协议版本3

111 sunrpc 用于远程命令执行的远程过程调用(RPC)协议,被网络文件系统(NFS)使用

113 auth 验证和身份识别协议

115 sftp 安全文件传输协议(SFTP)服务

117 uucp-path Unix 到 Unix 复制协议(UUCP)路径服务

119 nntp 用于 USENET 讨论系统的网络新闻传输协议(NNTP)

123 ntp 网络时间协议(NTP)

137 netbios-ns 在 红帽企业 Linux 中被 Samba 使用的 NETBIOS 名称服务

138 netbios-dgm 在 红帽企业 Linux 中被 Samba 使用的 NETBIOS 数据报服务

139 netbios-ssn 在 红帽企业 Linux 中被 Samba 使用的 NETBIOS 会话服务

143 imap 互联网消息存取协议(IMAP)

161 snmp 简单网络管理协议(SNMP)

162 snmptrap SNMP 的陷阱

163 cmip-man 通用管理信息协议(CMIP)

164 cmip-agent 通用管理信息协议(CMIP)

174 mailq MAILQ 电子邮件传输队列

177 xdmcp X 显示管理器控制协议(XDMCP)

178 nextstep NeXTStep 窗口服务器

179 bgp 边界网络协议

191 prospero Prospero 分布式文件系统服务

194 irc 互联网中继聊天(IRC)

199 smux SNMP UNIX 多路复用

201 at-rtmp AppleTalk 选路

202 at-nbp AppleTalk 名称绑定

204 at-echo AppleTalk echo 服务

206 at-zis AppleTalk 区块信息

209 qmtp 快速邮件传输协议(QMTP)

210 z39.50 NISO Z39.50 数据库

213 ipx 互联网络分组交换协议(IPX),被 Novell Netware 环境常用的数据报协议

220 imap3 互联网消息存取协议版本3

245 link LINK / 3-DNS iQuery 服务

347 fatserv FATMEN 文件和磁带官吏服务器

363 rsvp_tunnel RSVP 隧道

369 rpc2portmap Coda 文件系统端口映射器

370 codaauth2 Coda 文件系统验证服务

372 ulistproc UNIX LISTSERV

389 ldap 轻型目录存取协议(LDAP)

427 svrloc 服务位置协议(SLP)

434 mobileip-agent 可移互联网协议(IP)代理

435 mobilip-mn 可移互联网协议(IP)管理器

443 https 安全超文本传输协议(HTTP)

444 snpp 小型网络分页协议

445 microsoft-ds 通过 TCP/IP 的服务器消息块(SMB)

464 kpasswd Kerberos 口令和钥匙改换服务

468 photuris Photuris 会话钥匙管理协议

487 saft 简单不对称文件传输(SAFT)协议

488 gss-http 用于 HTTP 的通用安全服务(GSS)

496 pim-rp-disc 用于协议独立的多址传播(PIM)服务的会合点发现(RP-DISC)

500 isakmp 互联网安全关联和钥匙管理协议(ISAKMP)

535 iiop 互联网内部对象请求代理协议(IIOP)

538 gdomap GNUstep 分布式对象映射器(GDOMAP)

546 dhcpv6-client 动态主机配置协议(DHCP)版本6客户

547 dhcpv6-server 动态主机配置协议(DHCP)版本6服务

554 rtsp 实时流播协议(RTSP)

563 nntps 通过安全套接字层的网络新闻传输协议(NNTPS)

565 whoami whoami 用户ID列表

587 submission 邮件消息提交代理(MSA)

610 npmp-local 网络外设管理协议(NPMP)本地 / 分布式排队系统(DQS)

611 npmp-gui 网络外设管理协议(NPMP)GUI / 分布式排队系统(DQS)

612 hmmp-ind HyperMedia 管理协议(HMMP)表示 / DQS

631 ipp 互联网打印协议(IPP)

636 ldaps 通过安全套接字层的轻型目录访问协议(LDAPS)

674 acap 应用程序配置存取协议(ACAP)

694 ha-cluster 用于带有高可用性的群集的心跳服务

749 kerberos-adm Kerberos 版本5(v5)的“kadmin”数据库管理

750 kerberos-iv Kerberos 版本4(v4)服务

765 webster 网络词典

767 phonebook 网络电话簿

873 rsync rsync 文件传输服务

992 telnets 通过安全套接字层的 Telnet(TelnetS)

993 imaps 通过安全套接字层的互联网消息存取协议(IMAPS)

994 ircs 通过安全套接字层的互联网中继聊天(IRCS)

995 pop3s 通过安全套接字层的邮局协议版本3(POPS3)

表 C-1. 著名端口

表 C-2 列举了 UNIX 特有的端口。它包括了从电子邮件到验证等服务。包括在方括号内的名称(如 [service])是服务的守护进程名称或常用别名。

端口号码 / 层 名称 注释

512/tcp exec 用于对远程执行的进程进行验证

512/udp biff [comsat] 异步邮件客户(biff)和服务(comsat)

513/tcp login 远程登录(rlogin)

513/udp who [whod] whod 用户记录守护进程

514/tcp shell [cmd] 无记录的远程 shell(rshell)和远程复制(rcp)

514/udp syslog UNIX 系统日志服务

515 printer [spooler] 打印机(lpr)假脱机

517/udp talk Talk 远程对话服务和客户

518/udp ntalk 网络交谈(ntalk),远程对话服务和客户

519 utime [unixtime] UNIX 时间协议(utime)

520/tcp efs 扩展文件名服务器(EFS)

520/udp router [route, routed] 选路信息协议(RIP)

521 ripng 用于互联网协议版本6(IPv6)的选路信息协议

525 timed [timeserver] 时间守护进程(timed)

526/tcp tempo [newdate] Tempo

530/tcp courier [rpc] Courier 远程过程调用(RPC)协议

531/tcp conference [chat] 互联网中继聊天

532 netnews Netnews 新闻组服务

533/udp netwall 用于紧急广播的 Netwall

540/tcp uucp [uucpd] UNIX-to-UNIX 复制服务

543/tcp klogin Kerberos 版本5(v5)远程登录

544/tcp kshell Kerberos 版本5(v5)远程 shell

548 afpovertcp 通过传输控制协议(TCP)的 Appletalk 文件编制协议(AFP)

556 remotefs [rfs_server, rfs] Brunhoff 的远程文件系统(RFS)

表 C-2. UNIX 特有的端口

表 C-3 列举了由网络和软件社区向 IANA 提交的要在端口号码列表中正式注册的端口。

端口号码 / 层 名称 注释

1080 socks SOCKS 网络应用程序代理服务

1236 bvcontrol [rmtcfg] Gracilis Packeten 网络转换远程配置服务器[a]

1300 h323hostcallsc H.323 电讯主持电话安全

1433 ms-sql-s Microsoft SQL 服务器

1434 ms-sql-m Microsoft SQL 监视器

1494 ica Citrix ICA 客户

1512 wins Microsoft Windows 互联网名称服务器

1524 ingreslock Ingres 数据库管理系统(DBMS)锁定服务

1525 prospero-np 无特权的 Prospero

1645 datametrics [old-radius] Datametrics / 从前的 radius 项目

1646 sa-msg-port [oldradacct] sa-msg-port / 从前的 radacct 项目

1649 kermit Kermit 文件传输和管理服务

1701 l2tp [l2f] 第2层隧道服务(LT2P) / 第2层转发(L2F)

1718 h323gatedisc H.323 电讯守门装置发现机制

1719 h323gatestat H.323 电讯守门装置状态

1720 h323hostcall H.323 电讯主持电话设置

1758 tftp-mcast 小文件 FTP 组播

1759/udp mtftp 组播小文件 FTP(MTFTP)

1789 hello Hello 路由器通信端口

1812 radius Radius 拨号验证和记帐服务

1813 radius-acct Radius 记帐

1911 mtp Starlight 网络多媒体传输协议(MTP)

1985 hsrp Cisco 热备用路由器协议

1986 licensedaemon Cisco 许可管理守护进程

1997 gdp-port Cisco 网关发现协议(GDP)

2049 nfs [nfsd] 网络文件系统(NFS)

2102 zephyr-srv Zephyr 分布式即时消息服务器

2103 zephyr-clt Zephyr 客户

2104 zephyr-hm Zephyr 主机管理器

2401 cvspserver 并行版本系统(CVS)客户 / 服务器操作

2430/tcp venus 用于 Coda 文件系统(codacon 端口)的 Venus 缓存管理器

2430/udp venus 用于 Coda 文件系统(callback/wbc interface 界面)的 Venus 缓存管理器

2431/tcp venus-se Venus 传输控制协议(TCP)的副作用

2431/udp venus-se Venus 用户数据报协议(UDP)的副作用

2432/udp codasrv Coda 文件系统服务器端口

2433/tcp codasrv-se Coda 文件系统 TCP 副作用

2433/udp codasrv-se Coda 文件系统 UDP SFTP 副作用

2600 hpstgmgr [zebrasrv] Zebra 选路

2601 discp-client [zebra] discp 客户;Zebra 集成的 shell

2602 discp-server [ripd] discp 服务器;选路信息协议守护进程(ripd)

2603 servicemeter [ripngd] 服务计量;用于 IPv6 的 RIP 守护进程

2604 nsc-ccs [ospfd] NSC CCS;开放式短路径优先守护进程(ospfd)

2605 nsc-posa NSC POSA;边界网络协议守护进程(bgpd)

2606 netmon [ospf6d] Dell Netmon;用于 IPv6 的 OSPF 守护进程(ospf6d)

2809 corbaloc 公共对象请求代理体系(CORBA)命名服务定位器

3130 icpv2 互联网缓存协议版本2(v2);被 Squid 代理缓存服务器使用

3306 mysql MySQL 数据库服务

3346 trnsprntproxy 透明代理

4011 pxe 执行前环境(PXE)服务

4321 rwhois 远程 Whois(rwhois)服务

4444 krb524 Kerberos 版本5(v5)到版本4(v4)门票转换器

5002 rfe 无射频以太网(RFE)音频广播系统

5308 cfengine 配置引擎(Cfengine)

5999 cvsup [CVSup] CVSup 文件传输和更新工具

6000/tcp x11 [X] X 窗口系统服务

7000 afs3-fileserver Andrew 文件系统(AFS)文件服务器

7001 afs3-callback 用于给缓存管理器回电的 AFS 端口

7002 afs3-prserver AFS 用户和组群数据库

7003 afs3-vlserver AFS 文件卷位置数据库

7004 afs3-kaserver AFS Kerberos 验证服务

7005 afs3-volser AFS 文件卷管理服务器

7006 afs3-errors AFS 错误解释服务

7007 afs3-bos AFS 基本监查进程

7008 afs3-update AFS 服务器到服务器更新器

7009 afs3-rmtsys AFS 远程缓存管理器服务

9876 sd IP 多址传播会议的会话指挥

10080 amanda 高级 Maryland 自动网络磁盘归档器(Amanda)备份服务

11371 pgpkeyserver 良好隐私(PGP) / GNU 隐私卫士(GPG)公钥服务器

11720 h323callsigalt H.323 调用信号交替

13720 bprd Veritas NetBackup 请求守护进程(bprd)

13721 bpdbm Veritas NetBackup 数据库管理器(bpdbm)

13722 bpjava-msvc Veritas NetBackup Java / Microsoft Visual C++ (MSVC) 协议

13724 vnetd Veritas 网络工具

13782 bpcd Vertias NetBackup

13783 vopied Veritas VOPIE 验证守护进程

22273 wnn6 [wnn4] 假名/汉字转换系统[c]

26000 quake Quake(以及相关的)多人游戏服务器

26208 wnn6-ds Wnn6 假名/汉字服务器

33434 traceroute Traceroute 网络跟踪工具

注:

a. /etc/services 中的注释如下:端口1236被注册为“bvcontrol”,但是它也被 Gracilis Packeten 远程配置服务器使用。正式名称被列为主要名称,未注册的名称被列为别名。

b. 在 /etc/services 中的注释:端口 2600 到 2606 被 zebra 软件包未经注册而使用。主要名称是被注册的名称,被 zebra 使用的未注册名称被列为别名。

c. /etc/services 文件中的注释:该端口被注册为 wnn6,但是还在 FreeWnn 软件包中使用了未注册的“wnn4”。

[b]表 C-3. 注册的端口

表 C-4 显示了一个和数据报传递协议(DDP)有关的端口列表。DDP 在 AppleTalk 网络上被使用。

端口号码 / 层 名称 注释

1/ddp rtmp 路由表管理协议

2/ddp nbp 名称绑定协议

4/ddp echo AppleTalk Echo 协议

6/ddp zip 区块信息协议

表 C-4. 数据报传递协议端口

表 C-5是和 Kerberos 网络验证协议相关的端口列表。在标记的地方,v5 代表 Kerberos 版本5协议。注意,这些端口没有在 IANA 注册。

端口号码 / 层 名称 注释

751 kerberos_master Kerberos 验证

752 passwd_server Kerberos 口令(kpasswd)服务器

754 krb5_prop Kerberos v5 从属传播

760 krbupdate [kreg] Kerberos 注册

1109 kpop Kerberos 邮局协议(KPOP)

2053 knetd Kerberos 多路分用器

2105 eklogin Kerberos v5 加密的远程登录(rlogin)

表 C-5. Kerberos(工程 Athena/MIT)端口

表 C-6是一个未注册的端口列表。这些端口可能被安装在你的 红帽企业 Linux 系统上的服务或协议使用,或者它们是在 红帽企业 Linux 和运行其它操作系统的机器通信所必需的端口。

端口号码 / 层 名称 注释

15/tcp netstat 网络状态(netstat)

98/tcp linuxconf Linuxconf Linux 管理工具

106 poppassd 邮局协议口令改变守护进程(POPPASSD)

465/tcp smtps 通过安全套接字层的简单邮件传输协议(SMTPS)

616/tcp gii 使用网关的(选路守护进程)互动界面

808 omirr [omirrd] 联机镜像(Omirr)文件镜像服务

871/tcp supfileserv 软件升级协议(SUP)服务器

901/tcp swat Samba 万维网管理工具(SWAT)

953 rndc Berkeley 互联网名称域版本9(BIND 9)远程配置工具

1127/tcp supfiledbg 软件升级协议(SUP)调试

1178/tcp skkserv 简单假名到汉字(SKK)日文输入服务器

1313/tcp xtel 法国 Minitel 文本信息系统

1529/tcp support [prmsd, gnatsd] GNATS 错误跟踪系统

2003/tcp cfinger GNU finger

2150 ninstall 网络安装服务

2988 afbackup afbackup 客户-服务器备份系统

3128/tcp squid Squid 万维网代理缓存

3455 prsvp RSVP 端口

5432 postgres PostgreSQL 数据库

4557/tcp fax FAX 传输服务(旧服务)

4559/tcp hylafax HylaFAX 客户-服务器协议(新服务)

5232 sgi-dgl SGI 分布式图形库

5354 noclog NOCOL 网络操作中心记录守护进程(noclogd)

5355 hostmon NOCOL 网络操作中心主机监视

10、边界路由器———路由器A上将使用标准的扩展ACL和机遇上下问的访问控制(Context-Based Access Control,CBAC)组合来实施过滤。对E-mail和HTTP应该建立审查机制。

内部路由器也使用CBAC,允许从外部返回的流量并审查SMTP流量。

11、在边界路由器上通过Websense服务器对Web流量实施过滤。

配置CBAC:

RouterA

ip access-list extended ICMP-filter

remark Allow mangement ICMP,deny others

permit icmp 172.16.4.12 0.0.0.3 any

deny icmp any any

permit ip any any

int f0/0

ip access-group ICMP-filter out

ip inspect name CBAC-A1 smtp

ip inspect name CBAC-A1 ftp

ip inspect name CBAC-A1 tcp

ip inspect name CBAC-A1 udp

ip inspect name CBAC-A1 icmp

ip inspect name CBAC-A1 http urlfilter

ip inspect tcp synwait-time 15

ip inspect tcp idle-time 300

ip inspect udp idle-time 20

ip urlfilter server vendor websense 172.16.6.2

ip urlfilter cache 7000

ip urlfilter max-request 1500

ip urlfilter max-resp-pak 350

ip urlfilter alert

int f0/0

ip inspect CBAC-A1 out

ip inspect name CBAC-A2 smtp

ip inspect name CBAC-A2 ftp

ip inspect name CBAC-A2 tcp

int lo0

ip inspect CBAC-A2 in

RouterB

ip inspect name CBAC-B smtp

ip inspect name CBAC-B ftp

ip inspect name CBAC-B http

ip inspect name CBAC-B tcp

ip inspect name CBAC-B udp

ip inspect name CBAC-B icmp

ip inspect tcp synwait-time 15

ip inspect tcp idle-time 180

ip inspect udp idle-time 20

int f0/0

ip inspect CBAC-B out

ip inspect tcp idle-time 300

12、在边界路由器上需要碑志地址转换,对DMZ设备需要静态转换,对所有其他要访问Internet的内部设备实施动态转换。对×××连接,应该关闭地址转换。

NAT转换:

RouterA

ip nat inside source static 172.16.1.2 192.1.1.2

ip nat inside source static 172.16.1.3 192.1.1.3

ip nat inside source static 172.16.1.4 192.1.1.4

ip access-list extended dynamic-pat-addresses

deny ip 172.16.0.0 0.0.255.255 172.16.0.0 0.0.255.255

permit ip 172.16.0.0 0.0.255.255 any

ip nat pool dymanic-pat-pool 192.168.1.250 192.168.1.253 netmask 255.255.255.0

ip nat inside source list dynamic-pat-addresses pool dynamic-pat-pool overload

int lo0

ip nat inside

int f1/0

ip nat inside

int lo1

ip nat inside

int tunnel0

ip nat inside

int f0/0

ip nat outside

ip access-list extended no-static-NAT

remark from the email server to the *** devices

permit ip host 172.16.1.2 172.16.252.0 0.255.255.255

permit ip host 172.16.1.2 172.16.253.0 0.255.255.255

permit ip host 172.16.1.2 172.16.254.0 0.255.255.255

remark from the DNS server to the *** devices

permit ip host 172.16.1.3 172.16.252.0 0.255.255.255

permit ip host 172.16.1.3 172.16.253.0 0.255.255.255

permit ip host 172.16.1.3 172.16.254.0 0.255.255.255

remark from the web server to the *** decices

permit ip host 172.16.1.4 172.16.252.0 0.255.255.255

permit ip host 172.16.1.4 172.16.253.0 0.255.255.255

permit ip host 172.16.1.4 172.16.254.0 0.255.255.255

int lo100

ip add 172.16.98.1 255.255.255.0

route-map NO-NAT permit 10

match ip address no-static-NAT

set interface lo100

route-map NO-NAT permit 20

int lo0

ip policy route-map NO-NAT

13、由于子网数目很少,应该使用静态路由作路由选择,使用逆向路径转发(Reverse-path forwarding,RPF)来防止某种类型的欺骗***。

开启逆向静态转发:

RouterA

ip cef

int lo1

ip verify unicast reverse-path

int lo0

ip verify unicast reverse-path

int f1/0

ip verify unicast reverse-path

RouterB

ip cef

int lo0

ip verify unicast reverse-path

int lo1

ip verify unicast reverse-path

int lo2

ip verify unicast reverse-path

int f0/0

ip verify unicast reverse-path

RouterC

ip cef

int f0/0

ip verify unicast reverse-path

int lo0

ip verify unicast reverse-path

14、在公司总部和分支机构的边界路由器上实施IDS,用于提供增强的保护。任何***都被记录在系统日志服务器上,对TCP连接***使用TCO复位。

配置IDS:

RouterA

ip audit notify log

ip audit name IDSRULE attack action alarm drop reset

ip audit name IDSRULE info action alarm

int f0/0

ip audit IDSRULE in

15、使用CBAC来组织一连接***,包括TCP SYN洪水***。

ip inspect max-incomplete high 700

ip inspect max-incomplete low 550

ip inspect one-minute high 800

ip inspect one-minute low 650

16、由于Internet访问限制ICMP和UDP的使用,公司关注使用这些协议的DoS***,因此决定通过NBAR来实施速率限制。

RouterA

access-list 111 deny tcp any any eq 25

access-list 111 deny udp any any eq 53

access-list 111 deny esp any any

access-list 111 deny udp any any eq 500

access-list 111 deny udp any any eq 4500

access-list 111 deny tcp any any eq 80

access-list 111 permit ip any any

class-map match-any non-important-traffic

match access-group 111

exit

policy-map mark-non-important-traffic

class non-important-traffic

set ip dscp 1

exit

exit

int lo1

service-policy input mark-non-important-traffic

int lo0

service-policy input mark-non-important-traffic

int f1/0

service-policy input mark-non-important-traffic

class-map match-any marked-traffic

match dscp 1

policy-map limit-traffic

class marked-traffic

police 256000 32000 32000

conform-action transmit

exceed-action drop

violate-action drop

int f0/0

service-policy output limit-traffic

17、使用NTP来同步设备的时间。内部系统日志服务器也用作主NTP时间源,认证被用来严整设备的身份。所有三个路由器都使用时间戳将日志消息记录到日志服务器。对分支机构的路由器C,这些消息应该被加密。

配置NTP

RouterA

ntp server 172.16.3.6 key 32 source f1/0

ntp authenticate

ntp authentication-key 32 md5 cisco

ntp trusted-key 32

ntp update-calendar

access-list 19 permit 172.16.3.6 0.0.0.0

ntp access-group peer 19

ntp source f1/0

int lo1

ntp disable

int lo0

ntp disable

int f0/0

ntp disable

打开日志时间戳

RouterA

service timestamps log datetime

logging on

logging host 172.16.3.6

logging trap informational

logging source-interface f1/0

logging origin-id string RouterA

RouterB

service timestamps log datetime

logging on

logging host 172.16.3.6

logging trap informational

logging source-interface lo2

logging origin-id string RouterB

18、使用站到站的IPSec ×××来保护分支机构和公司总部之间的流量。所有的分布流量必须通过该连接,包括最终Internet的流量。设备的认证采用预共享秘匙完成。

配置×××

RouterA

crypto isakmp policy 100

authentication pre-share

encryption 3des

hash sha

group 2

crypto isakmp key cisco address 200.1.1.1

access-list 119 permit gre host 200.1.1.1 host 192.1.1.1

crypto ipsec transform-set Routertransform esp-sha-hmac esp-3des

mode tunnel

crypto map ipsecmap 100 ipsec-isakmp

match address 119

set peer 200.1.1.1

set transform-set Routertransform

int f0/0

crypto map ipsecmap

RouterC

crypto isakmp policy 100

authentication pre-share

encryption 3des

hash sha

group 2

crypto isakmp key cisco address 192.1.1.1

access-list 119 permit gre host 192.1.1.1 host 200.1.1.1

crypto ipsec transform-set Routertransform esp-sha-hmac esp-3des

mode tunnel

crypto map ipsecmap 100 ipsec-isakmp

match address 119

set peer 192.1.1.1

set transform-set Routertransform

int f0/0

crypto map ipsecmap

19、实施Easy×××来处理远程接入用户。有三个组的用户:admin、accounting和user。Admin组包括网络管理员。accounting组包括远程接入的财务人员,对这些人员要实施适当的限制。User组包括其他所有的员工。这些用户如果要访问Inetrnet,则需要安装软件放火墙;所有公司发送到公司总部的流量都应该被保护。

配置EZ-×××

RouterA

aaa authentication login ***authenticate group tacacs+

aaa authorization network admin group tacacs+

aaa authorization network accounting group tacacs+

aaa authorization network users group tacacs+

crypto isakmp policy 200

authentication pre-share

encryption 3des

hash md5

group 2

crypto isakmp keepalive 20 10

crypto isakmp xauth timeout 45

ip local pool admin_pool 172.16.252.1 172.16.252.254

ip local pool accounting_pool 172.16.253.1 172.16.253.254

ip local pool users_pool 172.16.254.1 172.16.254.254

crypto isakmp client configuration group admin

key adminkey123

pool admin_pool

domain cisco.com

dns 172.16.3.2

acl 131

firewall are-u-there

access-list 131 permit ip any 172.16.0.0 0.0.255.255

crypto isakmp client configuration group accounting

key accountingkey123

pool accounting_pool

domain cisco.com

dns 172.16.3.2

acl 131

firewall are-u-there

crypto isakmp client configuration group users

key userskey123

pool users_pool

domain cisco.com

dns 172.16.3.2

acl 131

firewall are-u-there

crypto ipsec transform-set easy*** esp-3des esp-sha-hmac

crypto dynamic-map dynamic_map 100

set transform-set easy***

crypto map ipsecmap client authentication list ***authenticate

crypto map ipsecmap isakmp authorization list admin

crypto map ipsecmap isakmp authorization list accounting

crypto map ipsecmap isakmp authorization list users

crypto map ipsecmap client configuration address respond

crypto map ipsecmap 999 ipsec-isakmp dynamic dynamic-map