最新勒索软件WannaCrypt病毒感染前清除处理及加固

昨天、今天、乃至最近一段时间,安全圈甚至全中国将聚焦在勒索病毒“WannaCrypt”,很多人都以为安全离我很远,其实不然,过去病毒可能仅仅是在线***,而今天出现的“WannaCrypt”勒索病毒达到一定条件后,将感染内网,注意是内网!当然外网也是感染对象,目前国内很多高校、政府、企业和个人均出现了大面积的感染。很多安全公司将其定义为“蠕虫”病毒,其危害相当巨大,一旦被感染,只有两种途径来解决,一种是支付赎金,另外一种就是重装系统,所有资料全部归零。通过笔者分析,如果是在病毒WannaCrypt发作前,能够成功清除病毒,将可以救回系统,减少损失!

记住在病毒发作的两个小时内清除病毒效果最佳,错过以后,及时关机,病毒也会继续计算时间!也就是说最佳处理时间是病毒感染的两个小时内!

一、最重要的事情

先进行本文的第三部分,对系统进行查看有无病毒,如果有则可以参考以下步骤:

1.第一时间彻底清除病毒。

2.拔掉网线,防止再次被感染!

3.使用安全优盘进行系统文件备份,如果没有优盘,则可以将需要备份的文件先行压缩为rar文件,然后再修改为.exe文件。

4.WannaCrypt目前不对exe文件进行加密,文件处理好以后再进行加固!

二、病毒原始文件分析

1.文件名称及大小

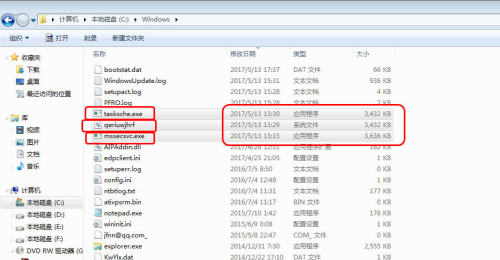

本次捕获到病毒样本文件三个,mssecsvc.exe、qeriuwjhrf、tasksche.exe,如图1所示,根据其md5校验值,tasksche.exe和qeriuwjhrf文件大小为3432KB,mssecsvc.exe大小为3636KB。

2.md5校验值

使用md5计算工具对以上三个文件进行md5值计算,其md5校验值分别如下:

tasksche.exe 8b2d830d0cf3ad16a547d5b23eca2c6e

mssecsvc.exe 854455f59776dc27d4934d8979fa7e86

qeriuwjhrf: 8b2d830d0cf3ad16a547d5b23eca2c6e

图1 勒索软件病毒基本情况

3.查看病毒文件

(1)系统目录查看

文件一般位于系统盘下的windows目录,例如c:\windows\,通过命令提示符进入:

cd c:\windows\

dir /od /a *.exe

(2)全盘查找

dir /od /s tasksche.exe

dir /od /s mssecsvc.exe

4.病毒现象

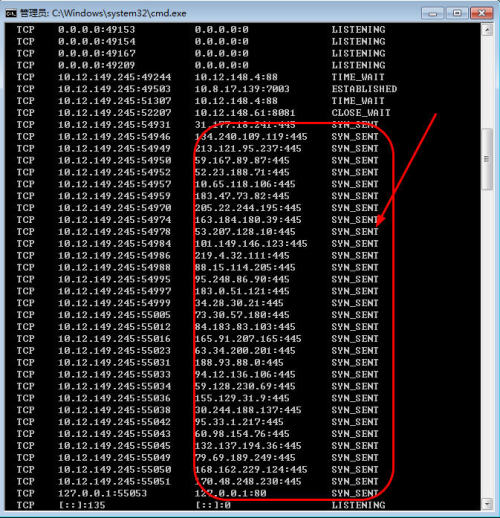

(1)通过netstat –an命令查看网络连接,会发现网络不停的对外发送SYN_SENT包,如图2所示。

图2对外不断的发送445连接包

(2)病毒服务

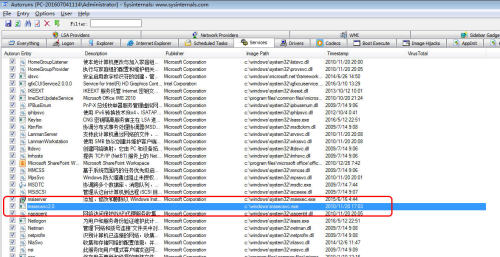

通过Autoruns安全分析工具,可以看到在服务中存在“fmssecsvc2.0”服务名称,该文件的时间戳为2010年11月20日17:03分。

三、杀毒方法

1.设置查看文件选项

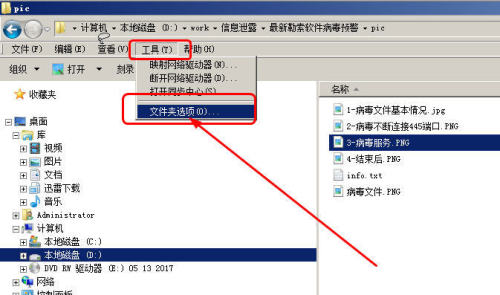

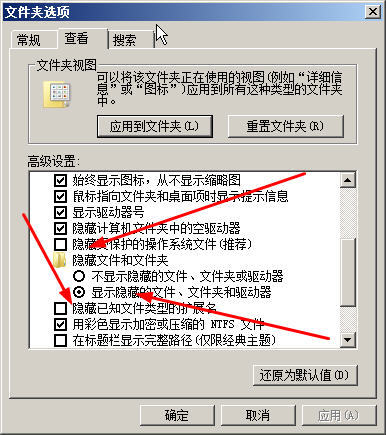

由于病毒设置了隐藏属性,正常情况下无法查看该文件,需要对文件查看进行设置,即在资源管理器中单击“工具”-“文件夹选项”,如图4所示。

图4 打开文件夹选项设置

去掉“隐藏受保护的操作系统文件(推荐)”、选择“显示隐藏的文件、文件夹和驱动器”、去掉“隐藏已知文件类型的扩展名”,如图5所示,即可查看在windows目录下的病毒隐藏文件。

图5文件夹查看选项设置

2.结束进程

通过任务管理器,在任务栏上右键单击选择“启动任务管理器”,从进程中去查找mssecsvc.exe和tasksche.exe文件,选中mssecsvc.exe和tasksche.exe,右键单击选择“结束进程树”将病毒程序结束,又可能会反复启动,结束动作要快。

3.删除程序

到windows目录将三个文件按照时间排序,一般会显示今天或者比较新的时期,将其删除,如果进程结束后,又启动可来回删除和结束。直到将这三个文件删除为止,有可能到写本文章的时候,已经有病毒变体,但方法相同,删除新生成的文件。

4.再次查看网络

使用netstat –an命令再次查看网络连接情况,无对外连接情况,一切恢复正常。

可以使用安全计算机下载安全工具Autoruns以及ProcessExplorer,通过光盘刻录软件,到感染病毒计算机中进行清除病毒!软件下载地址:

https://download.sysinternals.com/files/Autoruns.zip

https://download.sysinternals.com/files/ProcessExplorer.zip

注意,本文所指清除病毒是指勒索软件还未对系统软件进行加密!如果在桌面出现黄色小图标,桌面背景有红色英文字体显示(桌面有窗口弹出带锁图片,Wana Decryptor2.0),这表明系统已经被感染了。

四、安全加固

1.关闭445端口

(1)手工关闭

在命令提示符下输入“regedit”,依次打开“HKEY_LOCAL_MACHINE”-“System”-“Controlset”“Services”-“NetBT”-“Parameters”,在其中选择“新建”——“DWORD值”,将DWORD值命名为“SMBDeviceEnabled”,并通过修改其值设置为“0”,如图6所示,需要特别注意一定不要将SMBDeviceEnabled写错了!否则没有效果!

图6注册表关闭445端口

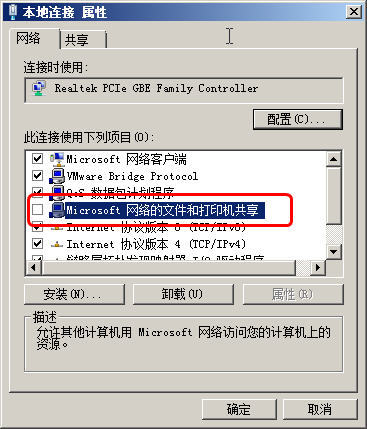

查看本地连接属性,将去掉“Microsoft网络的文件和打印机共享”前面的勾选,如图7所示。

图7取消网络文件以及打印机共享

(2)使用锦佰安提供的脚本进行关闭,在线下载脚本地址:http://www.secboot.com/445.zip,脚本代码如下:

echo "欢迎使用锦佰安敲诈者防御脚本"

echo "如果pc版本大于xp 服务器版本大于windows2003,请右键本文件,以管理员权限运行。"

netsh firewall set opmode enable

netsh advfirewall firewall addrule name="deny445" dir=in protocol=tcp localport=445 action=block

netsh firewall setportopening protocol=TCP port=445mode=disable name=deny445

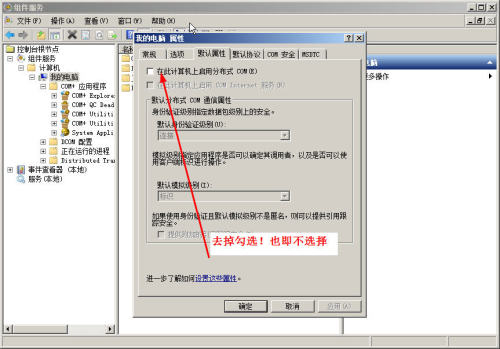

2.关闭135端口

在运行中输入“dcomcnfg”,然后打开“组建服务”-“计算机”-“属性”-“我的电脑属性”-“默认属性”-“在此计算机上启用分布式COM”去掉选择的勾。然后再单击“默认协议”选项卡,选中“面向连接的TCP/IP”,单击“删除”或者“移除”按钮,如图8所示。

图8关闭135端口

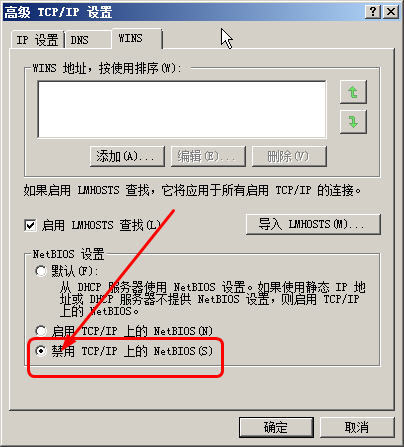

3.关闭139端口

139端口是为“NetBIOS Session Service”提供的,主要用于提供Windows文件和打印机共享以及Unix中的Samba服务。 单击“网络”-“本地属性”,在出现的“本地连接属性”对话框中,选择“Internet协议版本4(TCP/IPv4)”-“属性”,双击打开“高级TCP/IP设置”-“WINS”,在“NetBIOS设置”中选择“禁用TCP/IP上的NetBIOS”,如图9所示。

图9关闭139端口

4.查看端口是否开放

以后以下命令查看135、139、445已经关闭。

netstat -an | find "445"

netstat -an | find "139"

netstat -an | find "135"

5.开启防火墙

启用系统自带的防火墙。

6.更新系统补丁

通过360安全卫士更新系统补丁,或者使用系统自带的系统更新程序更新系统补丁。

五、安全提示

1.来历不明的文件一定不要打开

2.谨慎使用优盘,在优盘中可以建立antorun.inf文件夹防止优盘病毒自动传播

3.安装杀毒软件

4.打开防火墙

5.ATScanner(WannaCry)

http://www.antiy.com/response/wannacry/ATScanner.zip

6.蠕虫勒索软件免疫工具(WannaCry)http://www.antiy.com/response/wannacry/Vaccine_for_wannacry.zip

有关WannaCrypt勒索病毒软件的进一步分析,请关注我们的技术分析,欢迎加入安天365技术交流群(513833068)进行该技术的探讨。

最新勒索软件WannaCrypt病毒感染前清除处理及加固相关推荐

- 警惕!最新勒索病毒incaseformat来袭!清除方法如下!

该病毒所使用的delphi库中的 DateTimeToTimeStamp 函数中 IMSecsPerDay 变量的值错误,最终导致 DecodeDate 计算转换出的系统当前时间错误. 也因为上述原因 ...

- 进化:勒索软件的前世今生

2005年起,勒索软件便成为了最普遍的网络威胁.公开信息统计,过去11年来,勒索软件感染数量比数据泄露事件数量还多,分别是7694件和6013起. 勒索软件一直以来走的是两种不同的技术路线:加密和锁定 ...

- 法国巴黎一医院遭勒索软件攻击:急诊被迫停业 赎金1000万美元

医院业务软件.存储系统.患者信息系统均无法访问,急诊和手术被迫停业. 法国巴黎一家中大型医院CHSF上周日遭遇勒索软件攻击,医院业务软件.存储系统.患者信息系统均无法访问,急诊和手术被迫停业: 法媒世 ...

- [转]勒索软件的发展史以及亮点

原标题:历史中的勒索软件,你了解多少 原文链接:http://safe.it168.com/a2016/0815/2855/000002855992_1.shtml 如有侵权,请联系删除,谢谢. 自2 ...

- 勒索软件Locky最新传播载体分析——中文版Office危在旦夕

360安全卫士 · 2016/05/09 11:53 Author:360天眼实验室 0x00 引子 人在做,天在看. 勒索软件,飘荡在互联网上越来越浓的一片片乌云,从中爆发出的闪电随时可能击中一般的 ...

- android勒索软件,安卓勒索软件最新伎俩

导读 微软安全专家声称已经发现了安卓勒索软件使用的最新伎俩. 在一篇博客文章中,微软365 Defender研究团队详细介绍了一种新的勒索软件变种如何找到了一种新的方法,颠覆了安卓系统的内置保护机制, ...

- 虹科分享 | 近距离接触最新的3个勒索软件

上一期内容为大家讲解了遇到勒索软件时支付或不支付赎金的利弊,以及如何利用Datalocker的产品来防止基于USB的威胁进入你的网络.本期小编将带大家了解当今最新的3个勒索软件,以及Datalocke ...

- 虹科分享|硬件加密硬盘|与5个最新的勒索软件的近距离接触

勒索软件成功地创造了大规模的破坏.随之而来的是无数的受害者,一团糟的受损IT环境,以及数十亿美元的损失.让坏消息雪上加霜的是,这一全球现象并未显示出放缓的迹象.那么,是什么让勒索软件如此难以阻止呢? ...

- 勒索软件来袭考验全球网络安防

名为"想哭"的勒索软件自12日起大规模入侵全球电脑网络,波及超过100个国家和地区,堪称一场科技恐怖袭击.多个国家的重要信息网络受到袭击,凸显出各国在防范和应对此类"科技 ...

最新文章

- 不使用vue-cli来创建项目

- postman参数化 接口响应数据获取符合条件的内容参数化给后面的接口使用

- Linux下载安装一个源码包

- HTTP响应头和请求头信息对照表(一篇全)

- 第三章 安装apache

- 一个线程加一运算,一个线程做减一运算,多个线程同时交替运行--synchronized...

- Java面试2021,java数据可视化项目

- java一览删除一条数据_可以删除单条数据,不能再返回列表页面,我使用的是Spring MVC...

- 启动nginx出错:open() /var/run/nginx/nginx.pid failed (2: No such file or directory)

- dism 分割镜像_(图文教程)利用DISM++工具整合驱动和预补丁至win7镜像

- three.js 视频作为纹理贴图

- html表格标题标签_HTML标题标签

- 启明创投邝子平谈禾赛上市:做硬科技领域长线投资人

- 未来计算机取代教师,三、综合运用阅读下面材料,完成下列小题未来是“人机共教”的时代。教师作为一种职业不会被取代,并不意味着所有教师都不会被淘汰重复性、机械性工作都可以交给人工智能,-组卷网...

- 2010年01期《程序员》配套源码及相关链接

- 集群升级:CBS迁移

- R语言读取文件报错之二:Error in read.table(“xxxx.txt“, header = TRUE) : 列的数目比列的名字要多

- Python的namedtuple使用详解

- k8s部署kong+konga+pgs

- 猫游记服务器维护后露娜,猫游记官方网站