linux核心蜜罐系统,分析***,斩断黑手

如今******成为了一个不小的麻烦,其实有***就有白客,自古邪不胜正,***有技术,白客有法律手段,我们只要简单使用linux自带的工具就能抓住***的尾巴,收集好技术痕迹配合电信,公安实施法律制裁,光靠防御拦截会累死人,不如***一个抓一个,来的干脆彻底!

前面我写过一篇文章“分层纵深防御,一切******都是浮云”关于怎么加强linux安全,防止溢出,***,提权***,如果您看了,而且进行了相关的部署,就应该杜绝了90%以上的***了,能***的估计都不是咱们能对付的了的***了!可是对于那些仅有的少量超高水平的***我们就没有办法了吗,不敢说能全部处理,但是抓一个算一个吧,反正怎么高水品的家伙估计也没几个了 !下面我们就来定制一个linux核心层蜜罐系统,为什么要定制,你看看网上那些蜜罐系统就知道了“目前在国内外的主要蜜罐产品有DTK,空系统,BOF,SPECTER,HOME-MADE蜜罐,HONEYD,SMOKEDETECTOR,BIGEYE,LABREA TARPIT,NETFACADE,KFSENSOR,TINY蜜罐,MANTRAP,HONEYNET十四种

!下面我们就来定制一个linux核心层蜜罐系统,为什么要定制,你看看网上那些蜜罐系统就知道了“目前在国内外的主要蜜罐产品有DTK,空系统,BOF,SPECTER,HOME-MADE蜜罐,HONEYD,SMOKEDETECTOR,BIGEYE,LABREA TARPIT,NETFACADE,KFSENSOR,TINY蜜罐,MANTRAP,HONEYNET十四种 ”,一个比一个低能低效果,不是python写的就是java的写的,搭建起来非常麻烦,而且对于咱们小型企业来讲,不需要收集那么多没用的东东,又不搞研究!咱们还是实用主义,不需要那么麻烦结合现有的技术,就能做出一个基本的定向蜜罐系统,想分析什么就分析什么,想追踪什么就追踪什么,任你风吹雨打,kernel监控我心飞扬!

”,一个比一个低能低效果,不是python写的就是java的写的,搭建起来非常麻烦,而且对于咱们小型企业来讲,不需要收集那么多没用的东东,又不搞研究!咱们还是实用主义,不需要那么麻烦结合现有的技术,就能做出一个基本的定向蜜罐系统,想分析什么就分析什么,想追踪什么就追踪什么,任你风吹雨打,kernel监控我心飞扬!

好了不说废话了,转入正题,linux/freebsd有那么多好的安全工具,linux有lsm,freebsd有trustedbsd-mac,我们一般都没有发挥他们全部的功能,一般遇到防火墙我们只会用来做盾牌,防止这个防止那个,很少用到其中的log记录连接,数据包功能,说道系统日志我们就知道拿来分析关键服务软件的运行出错状态,系统崩溃资料分析等,说道mac强制安全机制,我们就会拿来整linux系统安全,定义程序的合法的行为规范,说道ids,snort 我们就会拿来做结合防火墙的联动安全设置,组主动防火墙系统,其实我们可以换一个思考角度,假如所有的安全措施全部没用时,我们怎么办呢,虽然不能防御,就不能做记录吗,最少做了记录我们可以拿来当证据,报警什么的用,联合电信部门展开立案调查吧。

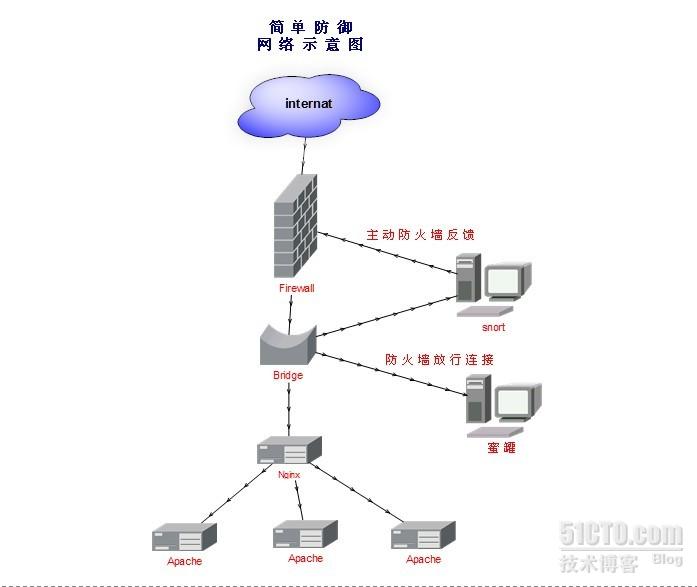

上面网络布局我们现在不管nginx服务器集群的那块,我们只关心防火墙,snort,蜜罐电脑的关系,首先是防火墙正常的过滤非法流量,snort监听在交换机的复制端口上面,一旦发现有扫描,或者非法***等活动,我们又三个选择,一个是不管,放心及交给nginx反向代理linux上面的安全机制来防御,一个是互动防火墙对其ip包进行过滤,一个就是互动防火墙无过滤dnat到蜜罐系统,进行蜜罐取证分析!由于前段防火墙住阻挡了绝大部分的非法网络流量能透过防火墙的都是技术不错的***,snort以及蜜罐系统的压力不会很大,方便我们从少量的流量中处理分析!接下来就是怎么取证,怎么设置蜜罐了进行分析了!

由于前段防火墙和snort是生产系统,为了不增加系统负担我们不要再上面搞什么东东(能发现******就够了),我们把所有的分析,记录工作全部及交给蜜罐系统,蜜罐系统中应该设置iptables,syslog,tcpdump(WireShark)snort,内核lsm-tomoyo-ccs强制访问补丁,ccs用户层工具,或者你有好点的系统分析记录软件都可以,没有就直接使用shell自带的工具了!虽然前端snort已经做了一步分得工作,但是由于要应对大流量的扫描***分析,不能重点跟踪具体的ip,我么还是需要在蜜罐系统中经行网络数据包分析!

我们的蜜罐环境是真实系统中安装kvm虚拟机,虚拟一个和生产环境一样的web服务器系统,在其中经行应用层***分析,在主机中安装tcpdump.snort.等经行网络层分析,之中最难搞定的就是那些应用层的行为,溢出,***分析!

1,蜜罐电脑主机中的Iptables防火墙我们不要开启外部到内部的拦截功能,全部使用连接log功能记录进入蜜罐系统的相关ip,端口等相关连接记录,但是要开启内部到外部的拦截防止蜜罐系统对外部服务器的***或ddos肉鸡危害。

2,主机中配置tcpdump,snort经行网络层的******分析,比如ddos,扫描,synflood等等,同时要做一个原始的虚拟机备份镜像,以后方便对比,还原!

3,在蜜罐虚拟系统中配置系统的syslog,安装你所需要分析的服务器软件如nginx,mysql,php等,你想要分析的程序,同时启用相关的最详细的错误,log等级,结合shell编程分析记录所有的暴力连接,暴力破解,用户密码扫描等******。还可以通过系统自带的命令cat,last,w,ps.top,history分析***的系统登陆行为,调用的命令记录,

4,好了现在进行重点服务器程序的应用层行为分析了,我们要在虚拟的debian系统中给内核打上tomoyo-ccs安全补丁,这一个集分析,mac一体的超级强大的,直观的系统。

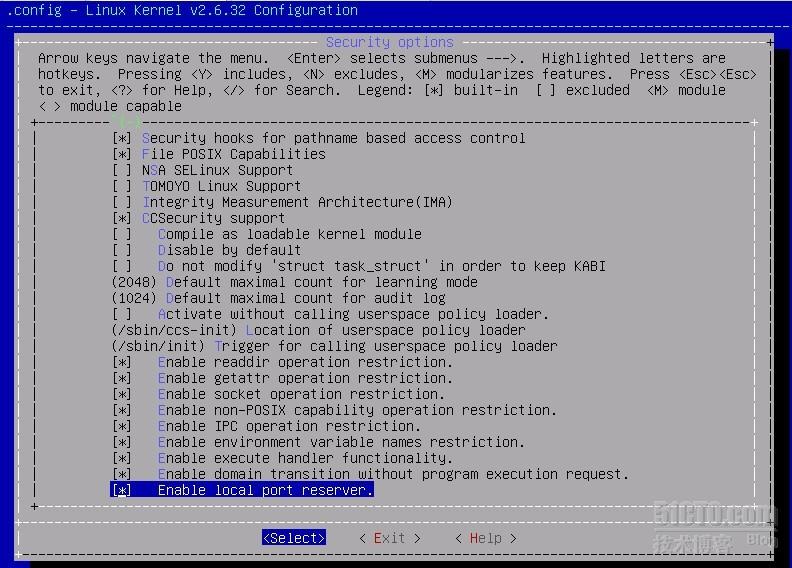

tomoyo在linux2.6.32中就可以使用了,但是标准内核中的tomoyo只支持文件保护分析,不支持网络分析,为了更具体详细的分析,我们要打上http://sourceforge.jp/projects/tomoyo/releases/?package_id=4275中下载的tomoyo-ccs完整版补丁,打了补丁的内核如下图:

其中的ccs就是了,大家可以试试,不难!

打好内核补丁就编译,安装,启用吧,最后就是安装ccs-tool了用户操作程序,只有安装完这个东东,并且初始化tomoyo才能启用,这个工具也是在http://sourceforge.jp/projects/tomoyo/releases/?package_id=4275中有下载,如果你不是很了解,请赶紧去补习下,官网有很多详细的书籍,讲解!这里就不啰嗦了。

好了,下面我们就来进行,ccs程序经行监控分析,看看他们在咱们电脑上都干了什么东东,我就拿sshd来做实验吧:

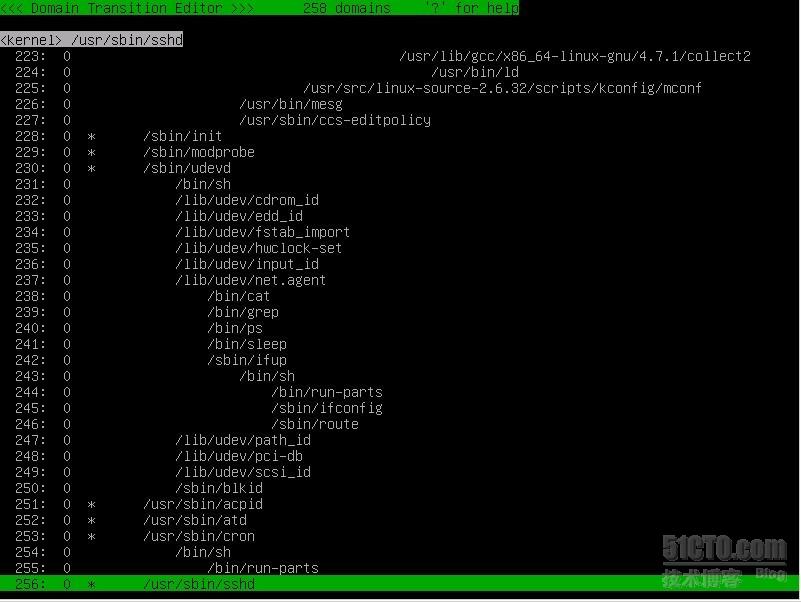

1,我们安装好ccs-tool后重启电脑,就启动了tomoyo了,安装好opensshd,敲入ccs-editpolicy,就进入ccs策略编辑界面了:

看到我们可爱的sshd受保护的进程了吧,呵呵,看到256后面那个0了吗,这是ccs强制访问策略的无效模式,相当于selenfore 0 。我们可以设置为1学习模式,跟踪并记录程序所有的活动,权限执行,网络操作等,设置为2为enforce模式,就是强制访问控制模式,只有指定的权限,能力能执行,其他全部会被决绝!

这里我们按 f查找sshd,按s键设置sshd为1模式,学习模式,就ok了:

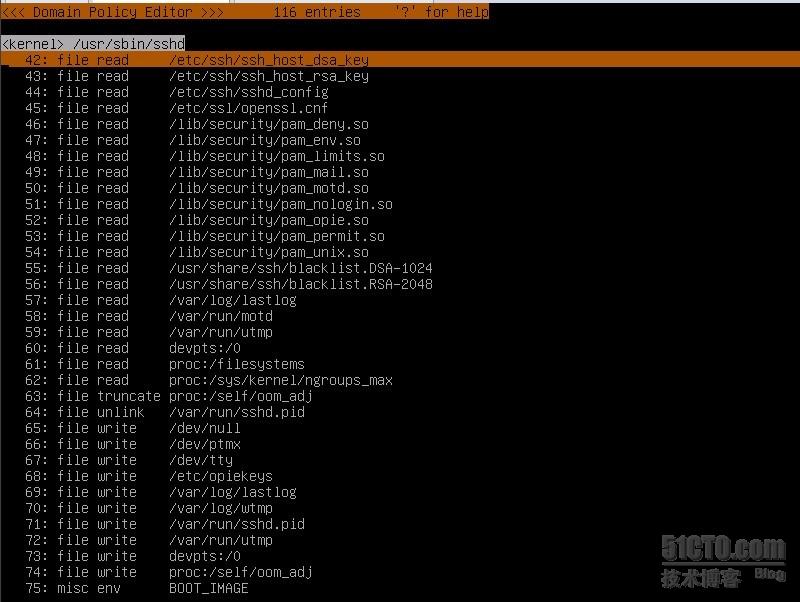

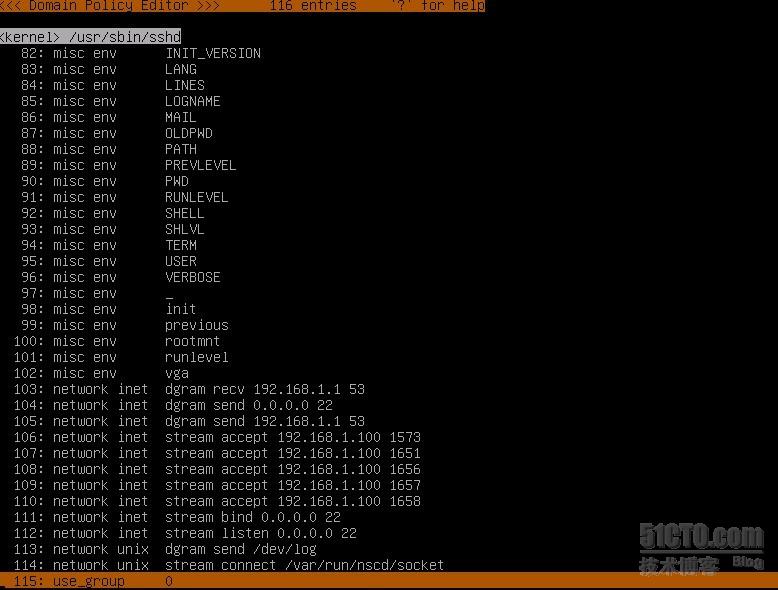

好了现在可以按 esc键,关闭编辑器,进行模拟的ssh才操作,之后我们再次打开ccs-editpolicy就可以看到,相关的记录了,超级强大,能防能记录能跟踪,分析所有由init id=1进程产生的子进程,我随便操作了一些,看下结果打开编辑器,找到sshd,按enter键,就可以看到所有行为了,包括ip地址等很多信息,用来分析:

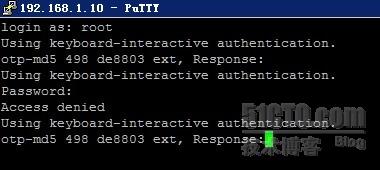

晕,我设置了一次性密码登陆不让我登陆,等下哈:

好了,解决了,我们继续,我随便操作了些东东,看ccs的记录情况:

把我使用ssh的情况,高扩从哪个ip访问的,对那些文件经行了操作,全部记录下来了,当你发现原来的nginx突然在访问passwd等关键文件,或者mysql在访问passwd那肯定是在搞注入***,或者溢出漏洞***了!

蜜罐系统非常好,结合现有的工具,内核态分析工具,可以简单的组成分析系统,对于少量的***都可以很好的分析,虽然不能跟专业的蜜罐系统比,但是基本功能还是有了,大家要多测试,多操作才能做到最好,别忘记了分析完之后把系统还原,或者把ccs清空重新来过,对付下面一个*** ,把危害特别的家伙,记录下来联合电信,网络警察经行调查!

,把危害特别的家伙,记录下来联合电信,网络警察经行调查!

好了,老弟我就讲到这里了,技术无止境,大家要活学活用,充分发挥现有的开源软件功能,让***曝光,无所下手,下手必究。如有更好的软件可以大家交流下。

转载于:https://blog.51cto.com/cookingbsd/958560

linux核心蜜罐系统,分析***,斩断黑手相关推荐

- linux关机机器语言,Linux 核心源代码分析 - 第十章 开机 关机 [续二] [超星]...

版权声明:本文档录自超星阅览器"免费图书馆"中的<Linux 核心源代码分析>.原文为扫描版,本文本文档是在下(大天赐)[http://blog.sina.com.cn ...

- Linux系统 proc self,Linux内核源代码情形分析-特殊文件系统/proc-对/proc/self/cwd的访问...

Linux内核源代码情景分析-特殊文件系统/proc-对/proc/self/cwd的访问 继上篇文章Linux内核源代码情景分析-特殊文件系统/proc,我们对/proc/loadavg访问后,这篇 ...

- linux共享内存变量 tiaojianbianliang,低压集抄系统中Linux共享内存使用分析

1. 概述 Linux由于历史原因,其IPC分为SYSTEM V版本和POSIX版本.本文主要讨论在共享内存方面这两个版本之间的区别. 各共享内存IPC的函数对照表: IPC POSIX SYST ...

- linux 查看核数与线程数,Linux下查看系统CPU个数、核心数、线程数

Linux下查看系统CPU个数.核心数.线程数 查看系统CPU个数(物理个数)cat /proc/cpuinfo |grep "physical id"|sort -u 结果如下: ...

- 鸟哥的Linux私房菜(基础篇)- 第二十六章、Linux 核心编译与管理

第二十六章.Linux核心编译与管理 最近升级日期:2009/09/18 我们说的 Linux 其实指的就是核心 (kernel) 而已.这个核心控制你主机的所有硬件并提供系统所有的功能,所以说,他重 ...

- 浅析 Linux 初始化 init 系统: UpStart

浅析 Linux 初始化 init 系统: UpStart Upstart 简介 假如您使用的 Linux 发行版是 Ubuntu,很可能会发现在您的计算机上找不到/etc/inittab 文件了,这 ...

- Linux USB驱动框架分析 【转】

转自:http://blog.chinaunix.net/uid-11848011-id-96188.html 初次接触与OS相关的设备驱动编写,感觉还挺有意思的,为了不至于忘掉看过的东西,笔记跟总结 ...

- Linux Kernel Oops异常分析

0.linux内核异常常用分析方法 异常地址是否在0附近,确认是否是空指针解引用问题 异常地址是否在iomem映射区,确认是否是设备访问总线异常问题,如PCI异常导致的地址访问异常 异常地址是否在st ...

- linux RTC 驱动模型分析

linux RTC 驱动模型分析 RTC(real time clock)实时时钟,主要作用是给Linux系统提供时间.RTC因为是电池供电的,所以掉电后时间不丢失.Linux内核把RTC用作&quo ...

- 2018-2019-1 20189213《Linux内核原理与分析》第四周作业

<Linux内核原理与分析>第四周学习总结: 1.课本知识总结: 本章内容并不多,首先是介绍了一些Linux内核源代码的目录结构,并基于Linux内核源代码构造一个简单的操作系统MenuO ...

最新文章

- 1.18.Table API SQL(概念、依赖图、Table程序依赖、扩展依赖)

- struct __POSITION{}和ASSERT

- 项目总结1:微信扫码自动识别设备类型并跳转到相应的应用下载页面(apk或App Store)之解决方案

- Rsync+inotify 组合使用同步方案

- iOS开发之Undefined symbols for architecture x86_64报错

- 当R用户用ggplot2 package时,经常问的10个问题

- [bzoj4136][fjoi2015]带字串包含约束lcs问题

- html常见基础标签大汇总

- 什么叫python爬虫-终于知道python爬虫是什么意思

- 图解AUTOSAR(四)——基础软件层(BSW)

- Java 接收OutLook 微软邮箱邮件

- GitHub账户注册流程及常见问题解析

- html meta标签 小图标,meta标签详解及添加ico图标

- 小布机器人怎么断网_华硕“小布”智能机器人上手体验:造型呆萌可爱 全年龄段适用...

- C. Multiples of Length(构造)

- Java 春招、秋招面试总结

- 使用office2007发表csdn博客

- AC宣布退出DeFi

- 老弟,来了?VUE+Nuxt.js+Koa+Vuex入门教程(一)仿写一个cnode网站

- (一)大数据学习引言——大数据概述

热门文章

- ELK logstash基本配置

- 热烈庆贺泰山字体引擎取得关键性突破

- X11/XWINDOW GUI窗口应用在任务栏上没有显示的解决办法

- 软件基本功:测试先从做功能文档开始,不断积累

- FFMpeg编译支持NVidia CODEC(成功)

- 软件基本功:不会代码共用,因为没有设计能力;代码共用都不会,谈什么设计

- 640x360,H264 SPS头如何表示高度?

- 编译OpenJDK8:[HotspotWrapper.gmk:45:/cygdrive/e/hub/openjdk/jdk8u/build/windows-x86_64-normal-server-

- 纽微特成立起因:申某账务有鬼,张某不干活怎么不说

- 手机输入法并一不一定要横向充满