网络安全的专家—防火墙!!续

网络层防火墙

网络层防火墙可视为一种 IP 封包过滤器,运作在底层的TCP/IP协议堆栈上。我们可以以枚举的方式,只允许符合特定规则的封包通过,其余的一概禁止穿越防火墙(病毒除外,防火墙不能防止病毒侵入)。这些规则通常可以经由管理员定义或修改,不过某些防火墙设备可能只能套用内置的规则。

我们也能以另一种较宽松的角度来制定防火墙规则,只要封包不符合任何一项“否定规则”就予以放行。操作系统及网络设备大多已内置防火墙功能。

较新的防火墙能利用封包的多样属性来进行过滤,例如:来源 IP地址、来源端口号、目的 IP 地址或端口号、服务类型(如 WWW 或是 FTP)。也能经由通信协议、TTL 值、来源的网域名称或网段...等属性来进行过滤。

应用层防火墙

应用层防火墙是在 TCP/IP 堆栈的“应用层”上运作,您使用浏览器时所产生的数据流或是使用 FTP 时的数据流都是属于这一层。应用层防火墙可以拦截进出某应用程序的所有封包,并且封锁其他的封包(通常是直接将封包丢弃)。理论上,这一类的防火墙可以完全阻绝外部的数据流进到受保护的机器里。

防火墙借由监测所有的封包并找出不符规则的内容,可以防范电脑蠕虫或是木马程序的快速蔓延。不过就实现而言,这个方法既烦且杂(软件有千千百百种啊),所以大部分的防火墙都不会考虑以这种方法设计。

XML 防火墙是一种新型态的应用层防火墙。

根据侧重不同,可分为:包过滤型防火墙、应用层网关型防火墙、服务器型防火墙基本特性

(一)内部网络和外部网络之间的所有网络数据流都必须经过防火墙

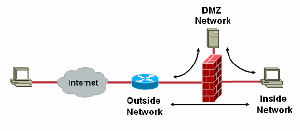

防火墙布置图这是防火墙所处网络位置特性,同时也是一个前提。因为只有当防火墙是内、外部网络之间通信的唯一通道,才可以全面、有效地保护企业网内部网络不受侵害。

防火墙布置图这是防火墙所处网络位置特性,同时也是一个前提。因为只有当防火墙是内、外部网络之间通信的唯一通道,才可以全面、有效地保护企业网内部网络不受侵害。

根据美国国家安全局制定的《信息保障技术框架》,防火墙适用于用户网络系统的边界,属于用户网络边界的安全保护设备。所谓网络边界即是采用不同安全策略的两个网络连接处,比如用户网络和互联网之间连接、和其它业务往来单位的网络连接、用户内部网络不同部门之间的连接等。防火墙的目的就是在网络连接之间建立一个安全控制点,通过允许、拒绝或重新定向经过防火墙的数据流,实现对进、出内部网络的服务和访问的审计和控制。

典型的防火墙体系网络结构如下图所示。从图中可以看出,防火墙的一端连接企事业单位内部的局域网,而另一端则连接着互联网。所有的内、外部网络之间的通信都要经过防火墙。

(二)只有符合安全策略的数据流才能通过防火墙

防火墙最基本的功能是确保网络流量的合法性,并在此前提下将网络的流量快速的从一条链路转发到另外的链路上去。从最早的防火墙模型开始谈起,原始的防火墙是一台“双穴主机”,即具备两个网络接口,同时拥有两个网络层地址。防火墙将网络上的流量通过相应的网络接口接收上来,按照OSI协议栈的七层结构顺序上传,在适当的协议层进行访问规则和安全审查,然后将符合通过条件的报文从相应的网络接口送出,而对于那些不符合通过条件的报文则予以阻断。因此,从这个角度上来说,防火墙是一个类似于桥接或路由器的、多端口的(网络接口>=2)转发设备,它跨接于多个分离的物理网段之间,并在报文转发过程之中完成对报文的审查工作。

(三)防火墙自身应具有非常强的抗攻击免疫力

这是防火墙之所以能担当企业内部网络安全防护重任的先决条件。防火墙处于网络边缘,它就像一个边界卫士一样,每时每刻都要面对黑客的入侵,这样就要求防火墙自身要具有非常强的抗击入侵本领。它之所以具有这么强的本领防火墙操作系统本身是关键,只有自身具有完整信任关系的操作系统才可以谈论系统的安全性。其次就是防火墙自身具有非常低的服务功能,除了专门的防火墙嵌入系统外,再没有其它应用程序在防火墙上运行。当然这些安全性也只能说是相对的。

目前国内的防火墙几乎被国外的品牌占据了一半的市场,国外品牌的优势主要是在技术和知名度上比国内产品高。而国内防火墙厂商对国内用户了解更加透彻,价格上也更具有优势。防火墙产品中,国外主流厂商为思科(Cisco)、CheckPoint、NetScreen等,国内主流厂商为东软、天融信、山石网科、网御神州、联想、方正等,它们都提供不同级别的防火墙产品。代理服务

代理服务设备(可能是一台专属的硬件,或只是普通机器上的一套软件)也能像应用程序一样回应输入封包(例如连接要求),同时封锁其他的封包,达到类似于防火墙的效果。

代理使得由外在网络窜改一个内部系统更加困难,并且一个内部系统误用不一定会导致一个安全漏洞可从防火墙外面(只要应用代理剩下的原封和适当地被配置) 被入侵。 相反地,入侵者也许劫持一个公开可及的系统和使用它作为代理人为他们自己的目的; 代理人然后伪装作为那个系统对其它内部机器。 当对内部地址空间的用途加强安全,破坏狂也许仍然使用方法譬如IP 欺骗试图通过小包对目标网络。

防火墙经常有网络地址转换(NAT) 的功能,并且主机被保护在防火墙之后共同地使用所谓的“私人地址空间”,依照被定义在[RFC 1918] 。 管理员经常设置了这样的情节:假装内部地址或网络是安全的。

防火墙的适当的配置要求技巧和智能。 它要求管理员对网络协议和电脑安全有深入的了解。 因小差错可使防火墙不能作为安全工具。 主要优点

(1)防火墙能强化安全策略。

(2)防火墙能有效地记录Internet上的活动。

(3)防火墙限制暴露用户点。防火墙能够用来隔开网络中一个网段与另一个网段。这样,能够防止影响一个网段的问题通过整个网络传播。

(4)防火墙是一个安全策略的检查站。所有进出的信息都必须通过防火墙,防火墙便成为安全问题的检查点,使可疑的访问被拒绝于门外。

以下与本文无关:

国内佛山,海外香港?美国高防服务器专注(聊天室,竞价网站、游戏、SSC、BC、 10G-240G实打实防御?无视CC机房死扛流量,大带宽?免备案)托管服务更安全 遇到锐讯的,就拿机器吧!

7x24小时技术人员全有科技服务承诺:

1、 提供一级电信运营商的资源;

2、 可按用户要求进行IP地址指向的最优分配

3、 提供7x24小时技术支持服务

4、 故障恢复后3小时内提供故障报告

5、 如遇计划性中断,提前24小时通知

6、 根据客户需求提供流量监测、分析报告

硬件金盾防御、在全国高防服务器中防御一流

企业 QQ:2881559961 电话:13549407886 谢谢大家支持!!

网络安全的专家—防火墙!!续相关推荐

- 网络安全笔记7——防火墙技术

网络安全笔记7--防火墙技术 参考课程:中国大学MOOC<网络安全>--北京航空航天大学 文章目录 网络安全笔记7--防火墙技术 防火墙概述 防火墙的类型及结构 防火墙的发展史 防火墙的分 ...

- 网络安全专家——防火墙!!续

相关功能 主要功能 防火墙具有很好的保护作用. [5]入侵者必须首先穿越防火墙的安全防线,才能接触目标计算机.你可以将防火墙配置成许多不同保护级别.高级别的保护可能会禁止一些服务,如视频流等. 防火墙 ...

- 「网络安全」Web防火墙和下一代防火墙的区别

介绍 客户经常询问"当我已经拥有下一代防火墙(NGFW)时,为什么需要Web应用程序防火墙(WAF)?".本博文的目的是解释两种解决方案之间的区别,重点关注Web应用程序防火墙可以 ...

- 网络安全:包过滤防火墙和代理防火墙(应用网关防火墙)

一. 背景 如今计算机安全最严重的威胁之一就是恶意用户或软件通过网络对计算机系统的入侵或攻击,加密技术并不能阻止植入了 "特洛伊木马" 的计算机系统通过网络向攻击者泄露秘密信息,因 ...

- 在网络安全领域,防火墙有什么作用?

如果你想入门网络安全领域,一定听说过防火墙吧,可以说,防火墙是帮助我们在内网和外网之间构建一道保护的隐形墙,防火墙是保护用户服务器.计算机不受外来安全风险的侵扰. 防火墙基本功能 1.保护网络安全 通 ...

- 网络安全基础 之 防火墙 双机热备、防火墙类型、组网方式、工作模式、逻辑区域划分

目录 概念: 特征: 作用: 基本功能: 防火墙的分类: 性能划分: 设备形态分类: 技术划分: 包过滤防火墙: ACL七元组: 逻辑区域: 配置方式: 自定义安全区域: 删除自定义安全区域: 防火墙 ...

- 网络安全设备之防火墙技术详解

一.防火墙概述 1.网络防火墙简介 无论是大中型企业网络,还是小型家庭办公网络,对网络安全方面的要求一直保持上升趋势.微软公司的官方网站尚且难逃黑客的魔爪,普通的中小网络更是难以抵抗了.解决网络安全问 ...

- 网络的专家—防火墙!!转自 百度

什么是防火墙 XP系统相比于以往的Windows系统新增了许多的网络功能(Windows 7的防火墙一样很强大,可以很方便地定义过滤掉数据包),例如Internet连接防火墙(ICF),它就是用一段& ...

- Linux网络安全之网络防火墙NAT原理简析

一.网络防火墙基本架构 二.NAT表(网络地址转换) 1.概念:将内网IP翻译成外网IP的技术,支持PREROUTING,INPUT,OUTPUT,POSTROUTING四个链. 2.NAT实现分为下 ...

最新文章

- mysql dump 影响业务_mysqldump原理3

- C语言 —— 预定义符号__FILE____LINE___func__(编写调试函数printf , debug)

- python全栈开发第36天------GIL全局解释锁、死锁现象和递归锁、信号量、Event事件、线程...

- SpringBoot(四)-- 整合Servlet、Filter、Listener

- jsp: jstl标签库 uri标签

- 请检查网站服务器是否正常.,网站访问不了?如何做自我检查?

- ASP.NET安全[开发ASP.NET MVC应用程序时值得注意的安全问题](转)

- Android应用开发——service连接泄露异常:android.app.ServiceConnectionLeaked: that was originally bound here

- mysql做乘法运算溢出_乘法溢出及对策

- 代码居中对齐_HTML span标签如何居中和右对齐?这里有HTML span标签的样式解析

- C++安全方向:(三)课前导学:密码学核心开发技术

- 3Dcnn 降假阳性模型调试(八)

- Introduction to Computer Networking学习笔记(十七):Switching and Forwarding 交换与转发

- 【正点原子探索者STM32F407开发板例程连载+教学】第30章 SPI通信实验

- 公众号管理系统 html,Java SpringBoot+Mybatis Layui+JQuery+html微信公众号后台管理系统...

- ad20drc错误_AD错误中英文对照

- 计算机显示的数据的格式,GPS 数据格式及显示问题!!!

- 注意力机制在视觉中的实战

- AWFWD改进后的融合算法

- Photoshop制作剔透魔法水晶球