隔墙有耳:黑客可以“听到”离线计算机的密钥

以色列特拉维夫大学和以色列理工学院的研究者设计出一种盗取计算机数据的方法,而这台“倒霉”电脑不仅没有联网,还是隔壁房间的。

观看视频:

![]() 收藏

收藏 ![]() 分享

分享 ![]() 转发

转发

这一攻击原理:

“通过测量攻击目标发散出的电磁波,攻击者几秒钟内便窃取到相邻房间电脑的解密密钥。”

他们将在今年3月3日举办的RSA安全大会上进行演示。

“攻击完全是非侵入式的”

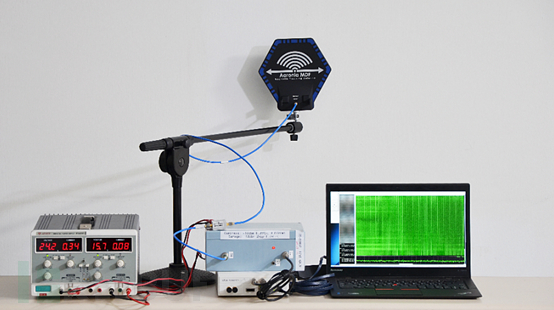

据论文中介绍,用于实验的整个攻击设备大约花费了3000美元,如下图所示:

研究者用于捕捉电磁辐射的装置(从左至右依次):电源、天线支架、放大器、Software Defined Radio软件无线电(白盒)和一台分析电脑。

这里运用的是被称为边信道攻击的方式:不对加密执行进行处理(例如暴力破解或利用底层算法漏洞进行攻击),而是采取其他一些手段。在本次试验中,攻击是通过捕获目标电脑密钥在解密过程中辐射出的电磁波而获取相应的信息。

研究人员Tromer表示:

“经验告诉我们,一个物理现象一旦在实验室里被验证,攻击装置很快就会被小型化和简化。”

尽管通过“窃听”技术盗取密钥的方式之前已经出现过,但这是第一次针对计算机上运行的椭圆曲线密码系统(ECC)进行破译。ECC是一种强大的加密方式,可用于从网页到信息等所有方面,具有高强度、短密钥长度、计算速度快等优点。

研究者获取的密钥来自一台运行了GnuPG的笔记本电脑,如上图中所示,受害者为一台在隔壁房间的Lenovo 3000 N200笔记本,正运行着ECDH加密。

Tromer表示,GnuPG开发者公布过针对这种攻击方式的应对策略,由于高级算术运算序列并不依赖于密钥,因此GnuPG对这类边信道攻击更为耐受。

百科

GnuPG是一个混合加密软件程序,它使用常规对称密钥提高加密速度,使用公钥便于交换。通常使用一次性的收件人公钥用以加密会话。

ECDH是基于ECC(椭圆曲线密码体制)的DH(Diffie-Hellman)密钥交换算法。交换双方可以在不共享任何秘密的情况下协商出一个密钥。

攻击场景重现

首先研究者向目标计算机发送出一条特殊密文,也就是加密邮件。

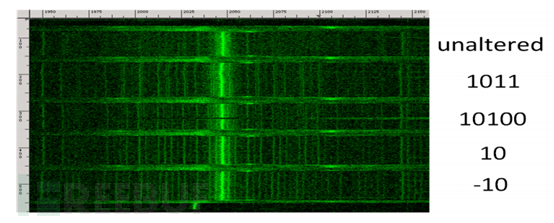

研究者测得笔记本电脑对密文进行解密时所释放出的电磁波,并且表示他们“专注于窄频带”。这些信号随之被进行了处理,产生了一条与ECC有关的信息轨迹。而这条轨迹,便是揭开秘钥的关键所在。

通过前文所展示的装置,研究人员穿过了15厘米厚的墙壁共捕获66次解密过程,最终得到了密钥。而这66次解密过程仅耗时3.3秒钟,几乎等同于一个人说“我获得了隔壁房间电脑的密钥”所用去的时间。

对现实世界的攻防而言,攻击者所消耗的时间长短不见得最为重要,而目标的解密过程则更为关键,因为这直接决定了攻击成功与否。

如今,采取数据窃听这样非传统方式进行攻击活动已不足为奇。攻击者监听从汽车遥控钥匙中发出的信号,进而偷走汽车;去年,同为这项研究小组的成员展示了一个小发明,可以在19英寸的距离内通过无线电波窃取加密密钥。

虽然,这种最为前沿的攻击方式目前很大程度上限于学术研究,但是很难想象一旦它被部署于更为广泛的场合中会产生什么样的恶劣影响。

物理攻击的又一春?

或许在不远的将来黑客会把这一攻击技术的实现门槛降低。Tromer对此也表示担忧:

“这很可能会成为新的攻击手段,攻击者会以更廉价更轻松的手段实施。在数据时代,我们的个人信息、金融资产以及私人通信大都是通过加密算法加以保护的,一旦有充裕的时间和复杂攻击的经验,攻击者便会造成影响整整一代人的影响。”

Tromer补充道,他们的工作本意是针对软件攻击进行系统保护的,但是正如展示的那样,廉价的物理攻击也可产生十分可怕的影响。

关于“通过物理方式捕获电磁波从而获取相应信息”的问题上,苏州大学物理科学与技术学院赵承良副教授告诉FreeBuf:

“不管哪种手段,只要能解决问题都是好方法,不同知识背景的人用不同的方法。

物理方法无非就是提取信息,而重要的是如何过滤背景噪音。

就如根据显示器发出的电磁波进行获取信息,实际上生活中的背景噪声是很大的,如何把背景噪声过滤掉才是技术关键所在。”

原文发布时间为:2016-02-17

本文作者:FreeBuf

本文来自云栖社区合作伙伴至顶网,了解相关信息可以关注至顶网。

隔墙有耳:黑客可以“听到”离线计算机的密钥相关推荐

- 离线计算机知识,2016浙大计算机应用基础离线1.计算机基础知识题OK.docx

2016浙大计算机应用基础离线1.计算机基础知识题OK 第1章 计算机基础知识(单选题) 这些题目必须做一遍,来自统考题库(期末考试题也多半出在这里),参考答案在另一个Word文档中(上传自己做的答案 ...

- 隔墙有耳:利用电磁信号窃取目标信息项目代码已开源

近日一名计算机技术专家William Entriken发明了一种新的方法,利用该方法可以让计算机发送无线信号. 新思路新方法 William Entriken创建了一个C library(库),即使计 ...

- 听声音做钥匙?!慢放开锁音轨,黑客就能破解常用门锁,从33万种密钥中锁定3种

大数据文摘出品 作者:牛婉杨 你熟悉的黑客是不是这样的?比如上个月,黑客造成推特史上最严重的安全事故,马斯克奥巴马等多位大V账号被黑:或者像8月初英特尔的那起数据泄露事故,足足20GB数据被黑客泄漏. ...

- 炫酷黑客计算机bat_黑客闯入世界上最安全的计算机的6种巧妙方式

炫酷黑客计算机bat In a now-famous scene from the 1999 techno-thriller The Matrix, Laurence Fishburne's char ...

- 断网的计算机也有被黑客攻击的可能??!

Python实战社群 Java实战社群 长按识别下方二维码,按需求添加 扫码关注添加客服 进Python社群▲ 扫码关注添加客服 进Java社群▲ 大数据文摘出品 来源:gizmodo 编译:周熙 一 ...

- Eos离线密钥生成的PHP代码

虽然EOS的密钥算法类似于比特币,但做了一些调整,定义了自己的格式.开发包EosTool包含了EOS离线密钥生成模块,可以不连接任何节点实现离线生成EOS密钥.本文将给出EOS离线密钥生成的PHP代码 ...

- 读史蒂芬·利维《黑客:计算机革命的英雄》

黑客在我们心目中往往是"计算机犯罪分子"的代名词,但<黑客:计算机革命的英雄>一书却并非是为了"正名"而作.美国人史蒂芬·利维在1984年11月间推 ...

- 构建DRM系统的重要基石——EME、CDM、AES、CENC和密钥

▼扫描下图二维码了解音视频技术大会更多信息▼ 翻译.编辑:Alex 技术审校:刘姗.周亚桥 本文来自OTTVerse,作者为Krishna Rao Vijayanagar. Easy-Tech#016 ...

- 从零开始学习菜鸟晋级黑客之黑客之“名词介绍”

1.肉鸡,或者留了后门,可以被我们远程操控的机器,现在许多人把有WEBSHELL权限的机器也叫肉鸡. 2.木马:特洛伊木马,大家在电影<特洛伊>里应该看到了,战争是特络伊故意留下了个木马, ...

最新文章

- [置顶] 深入浅出Javascript(三)创建自定义对象以及属性、方法

- MySQL 存储引擎

- Numbers on the Chessboard

- apache camel_探索Apache Camel Core –文件组件

- 使用CSVDE批量导入命令/出口AD用户

- mamp安装php扩展,向MAMP添加GMP PHP扩展

- 一些gassian分布假设的,并假设均值依赖于隐藏层,方差固定的模型

- apache端口一直在增加_PHP环境全套针细教程:Windows安装Apache, PHP and MYSQL

- 解决html标签中有多个空格

- rost反剽窃检测系统_个人如何进行毕业论文查重检测?

- 不管是蓝牙耳机还是有线耳机长时间佩戴都是有危害的,这些问题不容小觑!

- MVC获取客户端IP地址方法

- XMind8update6 补丁

- 为Clion配置mingw32或mingw64

- 工作到现在的一些感想

- 洛谷 P2184 贪婪大陆

- java正则表达式 手机_Java正则表达式

- HTML5期末大作业:仿悦世界游戏网站设计——仿悦世界游戏官网(6页) HTML+CSS+JavaScript web网页设计实例作业

- MacOS - 快捷键以及各种操作汇总

- 【Java---数据结构】栈(Stack)