病毒分析与防护实验3—— 反汇编工具(Ollydbg)的使用

实验名称:病毒分析与防护实验3—— 反汇编工具的使用

实验目的

熟悉动态分析工具OllyDBG的界面和常用模块

熟悉静态分析工具IDA的界面和常用模块

掌握使用OllyDBG和IDA分析修改可执行文件的方法

实验原理

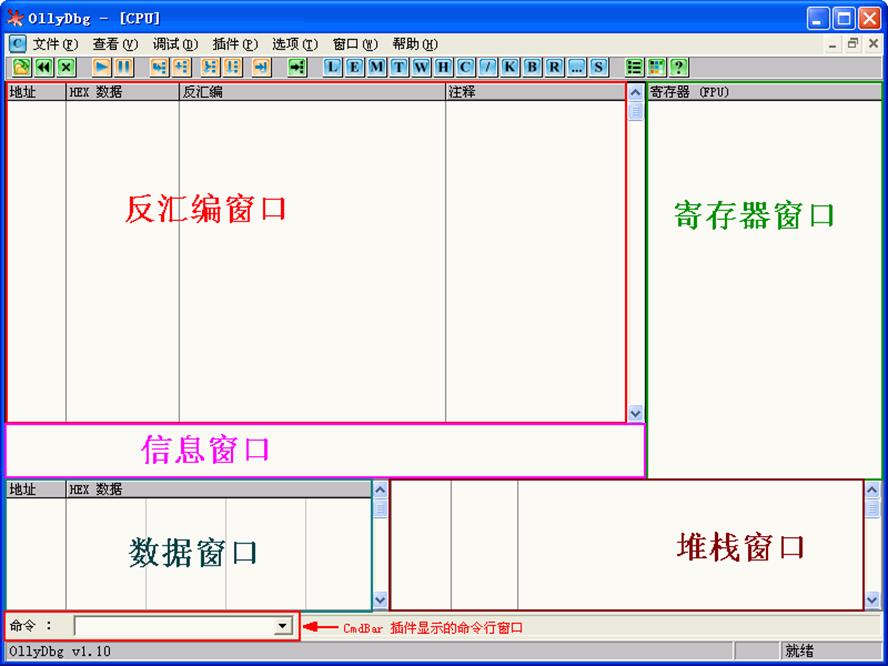

OD界面

| 窗口名称 | 作用 |

|---|---|

| 反汇编窗口 | 显示被调试程序的反汇编代码,标题栏上的地址、机器码、反汇编代码、注释。 |

| 寄存器窗口 | 显示当前所选线程的 CPU 寄存器内容 |

| 信息窗口 | 显示反汇编窗口中选中的第一个命令的参数及一些跳转目标地址、字串等 |

| 数据窗口 | 显示内存或文件的内容。右键菜单可用于切换显示方式。 |

| 堆栈窗口 | 显示当前线程的堆栈。 |

OD常用快捷键

| 快捷键 | 功能 |

|---|---|

| F2 | 设置断点 |

| F9 | 运行 |

| F8 | 单步步过 |

| F7 | 单步步入 |

| F4 | 运行到选定位置 |

| CTRL+F9 | 执行到返回 |

| CTRL+F2 | 重新开始 |

| ALT+F9 | 执行到用户代码 |

查找可执行文件中所有字符串

在“反汇编窗口”单击鼠标右键,选择“查找”选项可查看可执行文件反汇编代码的“所有参考文本字串”

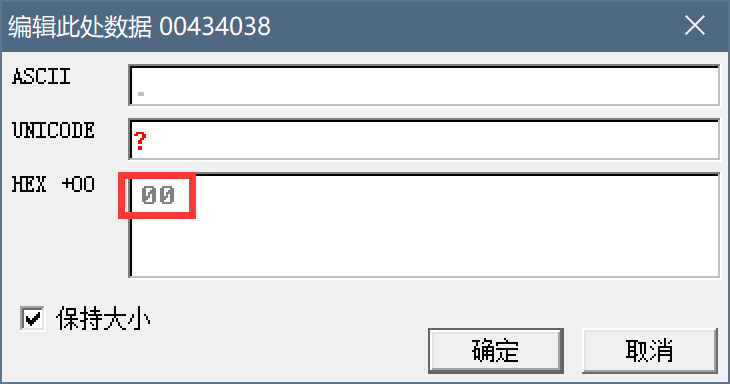

修改某个内存地址的数据

在“数据窗口”按“Ctrl+G”,可查找某个内存地址的值。

在“数据窗口”,选中要修改的数据,单击鼠标右键,选择“二进制”选项的“编辑”项,可修改数据值。

在“数据窗口”,单击鼠标右键,选择“复制到可执行文件”选项,再选择“保存文件选项”

实验内容

更改hello.exe的输出

使用VC 6.0 编写win32 控制台程序:Hello world,得到可执行文件hello.exe

将hello.exe的输出由“Hello World!”改为“Reverse Me!”

步骤如下:

- 在反汇编窗口,单击鼠标右键。在弹出的对话框中,单击鼠标右键,选择‘查找文本’。查找“Hello World”

- 反汇编窗口,选中’Hello World’所在的行,单击鼠标右键-分析-从模块中删除分析。删除掉 OD的分析结果

- 反汇编窗口,选中’Hello World’所在的行,单击鼠标右键-分析—分析代码

- 从反汇编窗口找到字符串Hello World在内存中的地址,复制地址(在我这里,地址是43402C)

- 在内存窗口,查找地址。CtrL+G弹出查找内存地址的窗口,把地址输入进去

这里字符串的值是对应字符的ASCII码的十六进制表示,比如0A是换行符的ASCII码的十六进制表示,00是NULL的表示

由于字符串终止标志是NULL,且原字符串hello world!比新字符串reverse me!多一位,因此要更改源字符串最后一位为00(NULL),表示字符串结束

选中修改的代码 --> 复制到可执行文件 --> 保存文件,得到新文件reserve.exe,打开后显示:

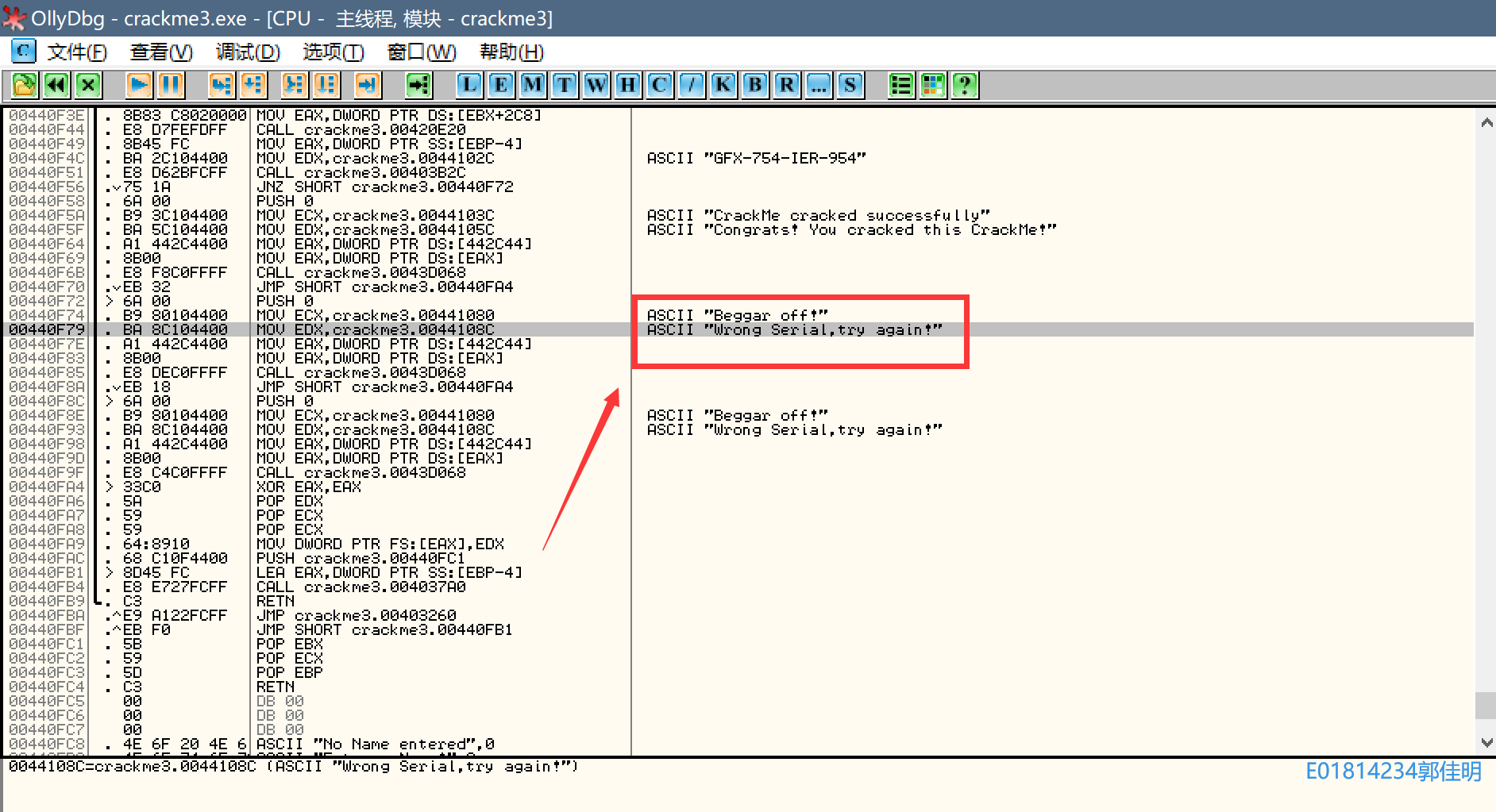

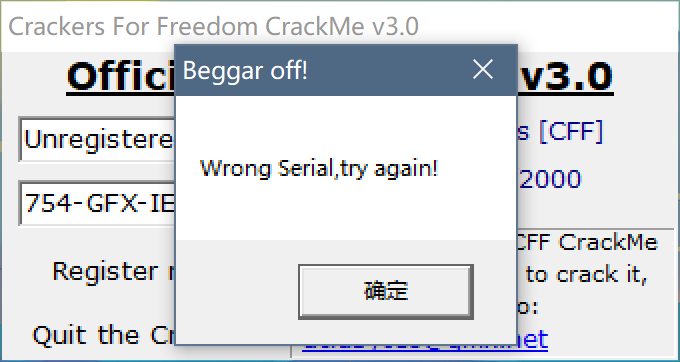

使用OD找到crackme3.exe的注册码

根据程序给出提示的提示,可知程序中有“Wrong Serial”的字符串

查找字符串,可得:

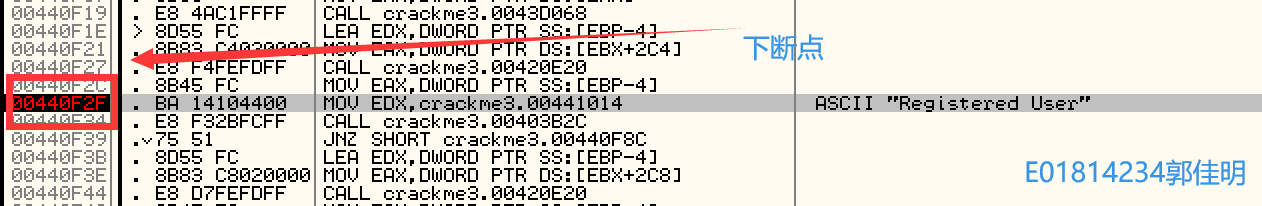

双击该字符串处进入对应的内存空间:

下断点:

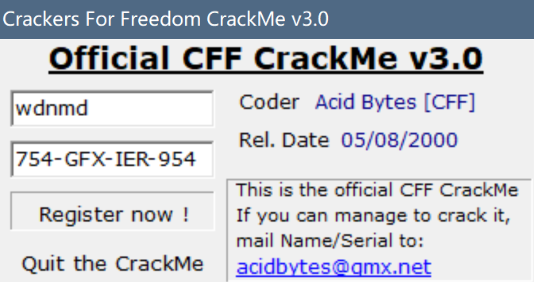

按F9执行,程序运行到这一步会暂停,并且弹出Cracker软件的界面:

输入'wdnmd'

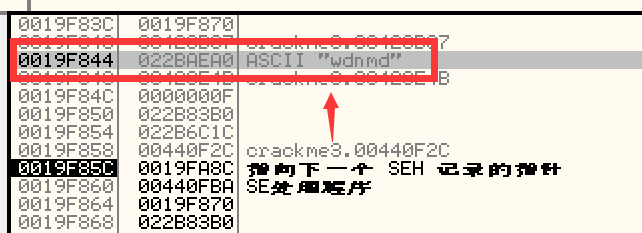

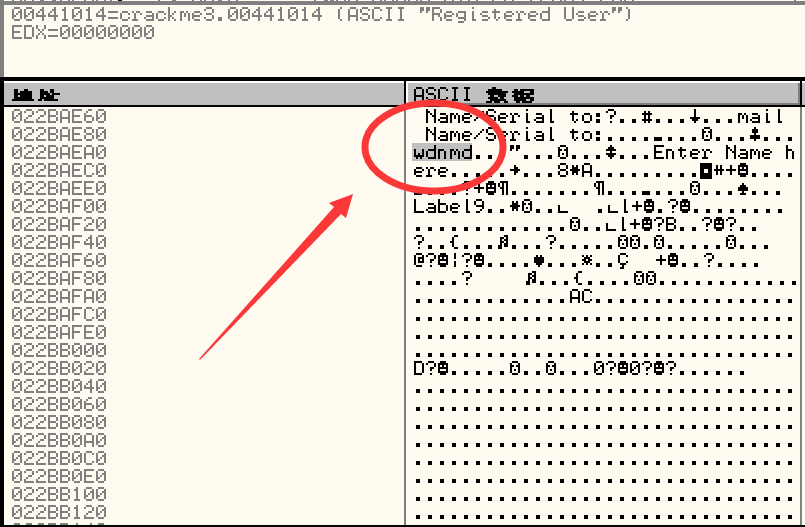

观察内存值,可以看到ASCII储存位置:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-l9A3Ykna-1617371092404)(D:%5Ctyporapic%5Cimage-20210331211627303.png)]

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-l9A3Ykna-1617371092404)(D:%5Ctyporapic%5Cimage-20210331211627303.png)]

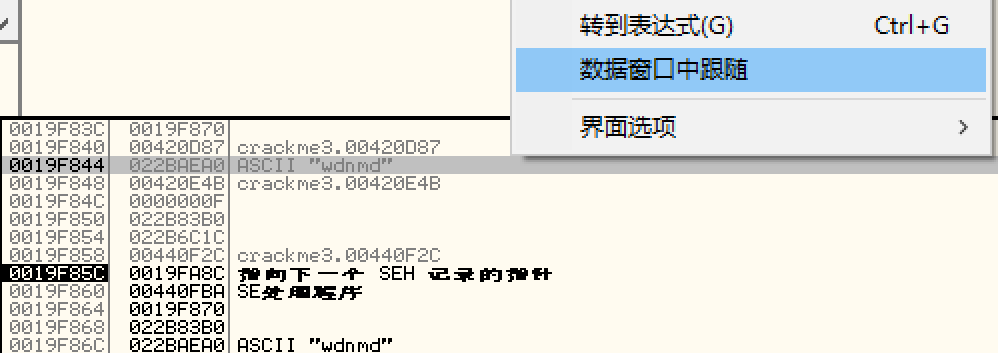

选择“数据窗口跟随”:

则数据窗口会跳转到有输入字符串“wdnmd”处

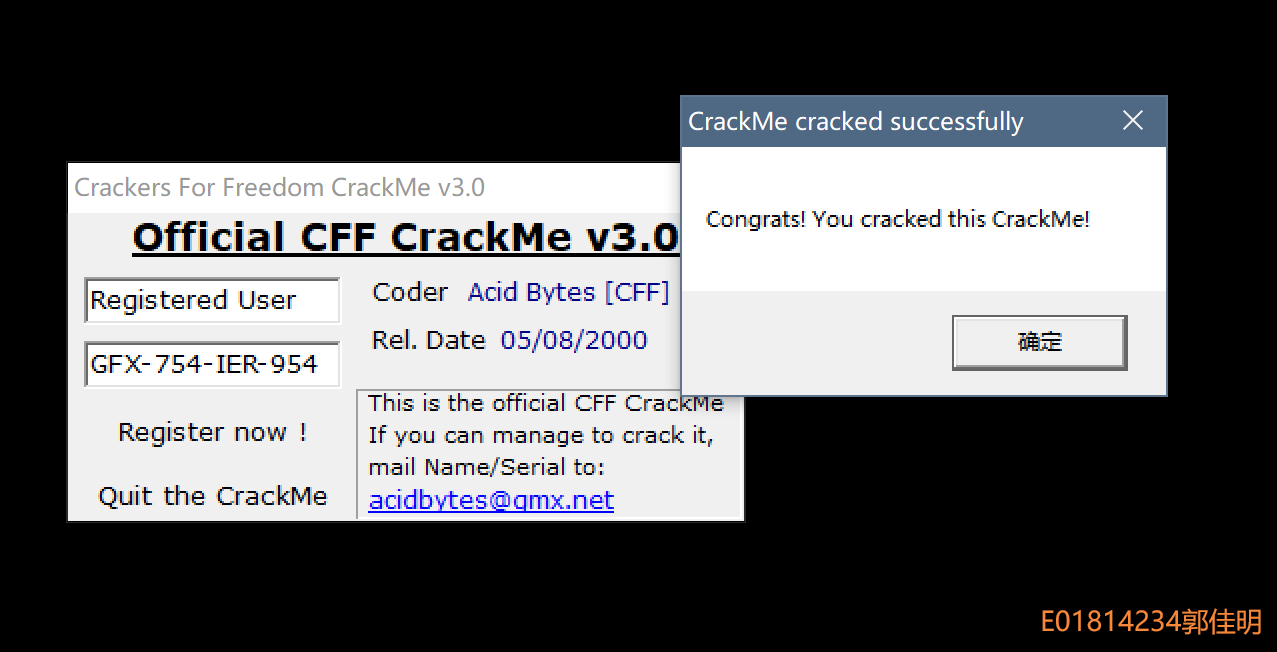

对该程序分析的结论

正确的用户名为:Registered User;密码为:GFX-754-IER-954

分析

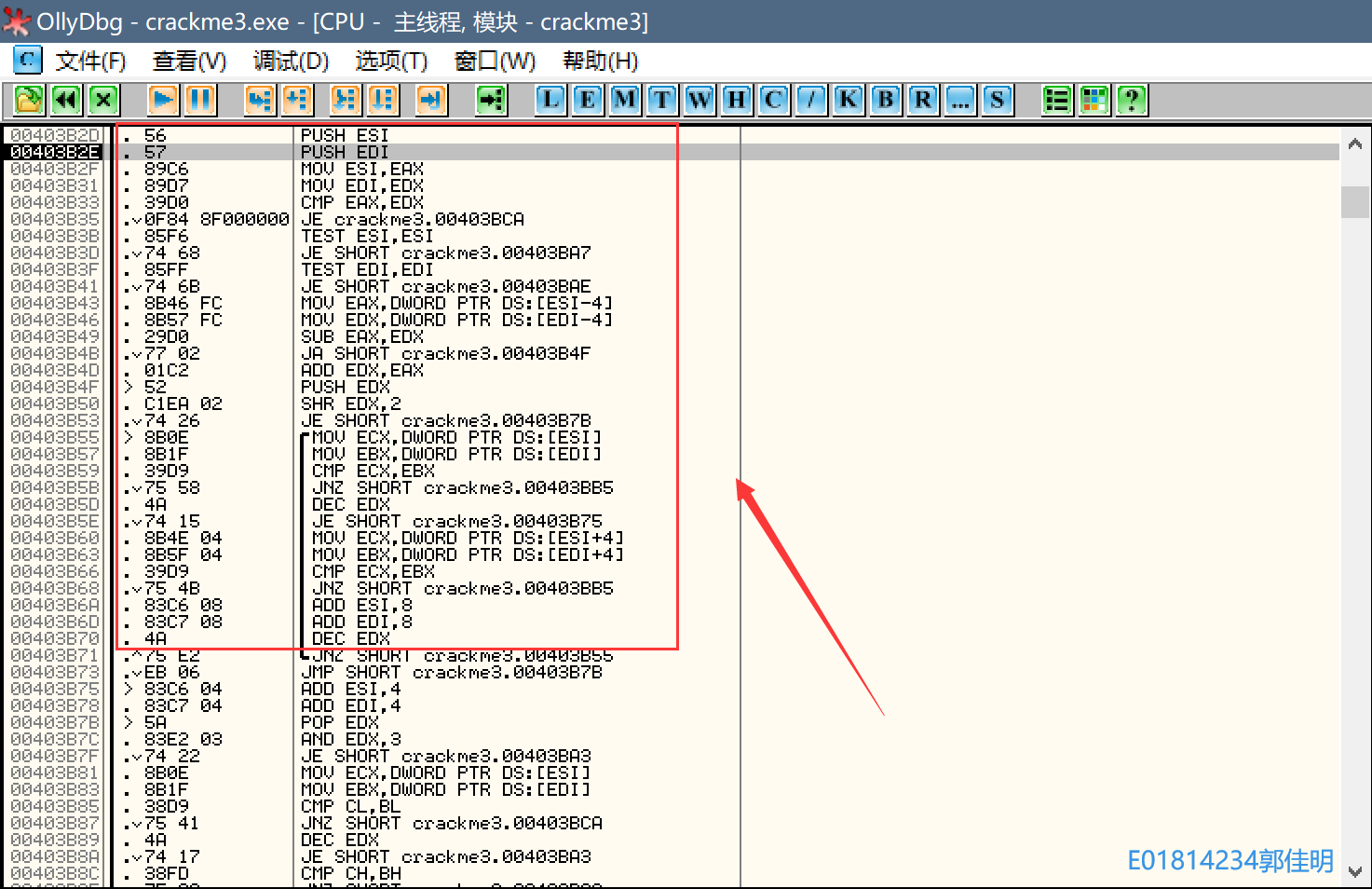

在把字符串的值压入寄存器之后,可以看到有call的函数调用,步入,可以发现,这是一个字符串比较的函数

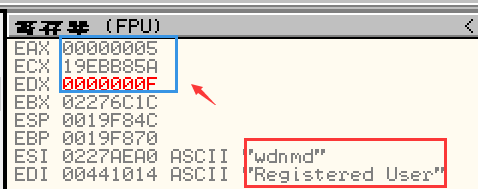

EAX寄存器负责保存输入的字符串的长度,比如我们输入的是wdnmd,则EAX长度为5

EDX寄存器负责保存答案的字符串的长度,为Registered User的长度,15

如果长度不同,则说明与答案不一致;如果长度相同,则会逐位比较字符串的值是否相同

最终破解的截图如下:

病毒分析与防护实验3—— 反汇编工具(Ollydbg)的使用相关推荐

- 病毒分析与防护实验1——注册表操作

病毒分析与防护实验1--注册表操作 实验环境 VMware workstation pro Windows 10 虚拟机 实验目的 了解病毒传播的常见行为 了解注册表在病毒行为设置中的作用 实验原理 ...

- 病毒分析与防护实验2—— 搭建反病毒实验室

实验环境 VMware workstation pro Windows 2003 虚拟机 PS:作为一个用win10折腾了一天本实验的人,在这里和所有和我一样使用win10的铁头娃提个醒,尽量不要用w ...

- 实验六——PE病毒分析

[实验名称] PE病毒分析 [实验目的] 1.属性PE文件结构 2.熟悉PE编辑查看工具,详细了解PE文件格式 3.掌握文件型病毒的发现方法及PE病毒的染毒原理 [实验原理] 1.PE文件常用字段解释 ...

- ×××病毒分析工具集之File Format Identifier v1.0

本工具是一款辅助进行病毒分析的工具,它包括各种文件格式识别功能,使用×××的格式识别引擎部分代码,集查壳.PE文件编辑.MD5计算以及快捷的第三方工具利用等功能,适合病毒分析中对一些病毒***样本进行 ...

- 病毒分析工具和使用方法(一)

加壳验证工具 所谓病毒加壳,是指经过系列数学运算,将可执行程序文件或动态链接库文件的编码进行改变(目前还有一些加壳软件可以压缩.加密驱动程序),以达到缩小文件体积或加密程序编码,从而使病毒文件逃过杀毒 ...

- 计算机pe病毒的感染过程,感染型PE病毒分析与专杀修复工具的开发.pdf

70 现代制造技术 与装备 2014 6 期 总 223 期 感染型PE 病毒分析与专杀修复工具的开发 李西山 (临沂市人民医院,临沂 276003 ) 摘 要:本文对感染技术在病毒发展过程中的地位进 ...

- 实验四-VBScript脚本病毒分析与清除

[实验名称] VBScript脚本病毒分析与清除 [实验目的] 1.了解VBScript如何实现文件.进程及注册表操作 2.了解VBScritp病毒的工作原理 3.了解VBScritp病毒的感染目标和 ...

- 超级巡警病毒分析工具 1.2

超级巡警病毒分析工具(File Format Identifier) v1.2 大成天下-数据安全实验室(DSW LABS) 出品 下载地址:http://u6.dswlab.com/ffi.zip ...

- 超级巡警病毒分析工具(File Format Identifier) v1.4 汉化版

本工具是一款辅助进行病毒分析的工具,它包括各种文件格式识别功能,使用超级巡警的格式识别引擎部分代码,集查壳.PE文件编辑.MD5计算以及快捷的第三方工具利用等功能,适合病毒分析中对一些病毒木马样本进行 ...

- IDA-逆向分析-工具教程-IDA简介-反汇编工具-功能窗口

文章目录 1.IDA简介 2.逆向与反汇编工具 2.1.文件识别工具 2.2.PE Tools 2.3.PEiD 3.IDA 窗口 3.1.二进制加载器 3.2.创建数据库 3.3.反汇编窗口 3.4 ...

最新文章

- Oracle 11g r2 安装

- 从php到python的第一天

- python 包介绍:osmnx

- 编译 / __attribute__(constructor)和__attribute__(destructor)

- 入门必备!生物医学命名实体识别(BioNER)最全论文清单,附SOTA结果汇总

- 中以什么开头仅可注释单行_Python从入门到精通第006课--注释与变量

- C++调用MATLAB函数

- java自动封箱_Java程序员面试,自动封箱/拆箱原理与包装类的缓冲机制你知道么?(转)...

- 【Computer Organization笔记04】ALU的基本功能,1位ALU,位数扩展以及功能扩展

- std::locale与boost::locale的学习

- 【Hibernate教程】集合映射

- log file switch (archiving needed) 等待事件一例

- 【读书随记】周末充电,学习Java更轻松(文末送书)

- 写一个蛇型数组(蛇形填数)

- Windows Mobile开发资源介绍

- RCP Editor 常见错误处理方法

- 编程代码:用C语言来实现下雪效果,这个冬天,雪花很美

- 医生学计算机:强大的shar, ubuntu 的强大压缩工具,超出想像

- 南航计算机学院考博难么,考博难不难?考博难不是考研难?

- 安装Oracle11.2 RAC for Solaris10 sparc64(五)