终极攻击大法:生物黑客入侵

如果能忍受一时的疼痛,把数字设备植入到皮肤组织之下,就可以躲过物理扫描和数字扫描,得以成功潜入目标内部。

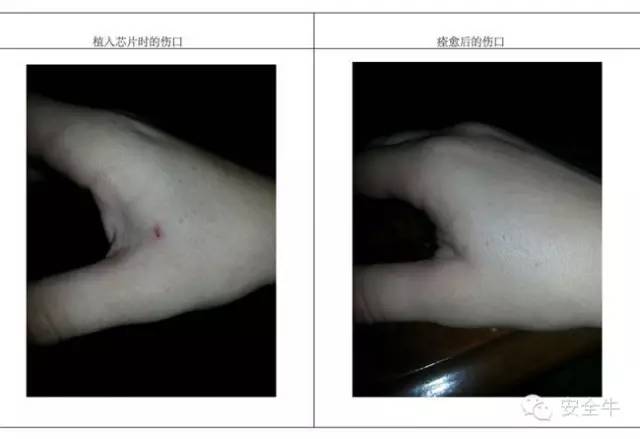

无线安全工程师塞斯·沃尔,就在左手的虎口处植入了一枚芯片。这枚芯片含有NFC(近场通信)天线,可以向安卓手机发送ping数据包,要求建立连接。一旦手机用户同意开放连接并安装一个恶意文件之后,他们的手机就会被连接到一台远程计算机。该计算机的控制者可以进一步利用这些手机,比如拍照、录音或拨打电话。

塞斯·沃尔远控手机自拍

沃尔准备在5月份的“黑客迈阿密”会议上与安全顾问罗德·索托一起演示这种悄然型攻击技术。沃尔承认,目前只是一个比较原始的研究,使用的是现成的工具和已知的NFC攻击技术。但这种技术将给犯罪分子的“社会工程工具包”中,又增加了一件利器。

体内植入的芯片可以轻而易举避开机场或其他高级安全场所的电子设备的检测。沃尔以前在海军服役的时候,带着体内的芯片每天都会通过门口的扫描设备,但从来没被检测出来。

想要检测出这枚芯片,除非使用X光扫描我的身体。”

随着NFC使用范围的日益广泛,体内植入可以提供一个进入各种网络的途径。而且芯片的编码越复杂,破坏力就越大,尤其利用零日漏洞的代码,后果不堪设想。

此外,植入成本和对人体的影响也很小。沃尔的芯片是一名没有正规资质的地下医师植入的,手术费用40美元。因为当地的法律限制人体改造。芯片则是从一家名为上海励识(FreeVision)的中国电子企业购入,这种芯片原本是出于农业作业的目的,植入到牛的身上。该芯片含有888个内存字节,并用 Schott 8625型号的生物玻璃胶囊封装。

植入牛身上的NFC芯片

注射器

基于芯片植入的攻击有着一些明显的限制,但这些限制并非不能克服。当手机锁住或重新启动的时候,控制连接就会断开。但沃尔和索托所使用的安卓恶意软件,可以在后台悄悄运行,还可以自动启动。另外,虽然恶意代码需要手动安装,但使用一些社工的手段,如使用谷歌商店的合法签名,甚至是利用系统漏洞强行安装,均可达到目的。

据称是芯片植入第一人的英国瑞丁大学的凯文·沃维克教授表示,安全防护常常落后于科技的发展。

“这种植入在机场或类似场所无法检测出来,芯片使用的金属含量太小,远不如一块手表或一枚戒指,即便是我在2002年植入的一段铂金属线也检测不出来。实际上,我一直都在手臂中植入着金属线,而我经常坐飞机飞行。”

在下个月的迈阿密黑客大会上,沃尔和索托计划描述这种芯片植入攻击的细节,包括如何获取硬件和在芯片上编程。也许,这将是恶意生物黑客攻击普及化的开始。

这只是冰山一角,任何人都可以这样做。”--索托

作者:Recco

来源:51CTO

终极攻击大法:生物黑客入侵相关推荐

- 细节!从solar winds黑客入侵事件中看供应链安全

从solar winds黑客入侵事件中看供应链安全 最新消息显示,美国和英国正式将俄罗斯对外情报局(SVR)认定为SolarWinds 黑客入侵事件的幕后黑手.为此,美国财政部已对俄罗斯实施全面制裁, ...

- 超出一般人的想象 十大终极黑客入侵事件

任何带有计算芯片的设备都可能被黑客入侵,但在这个每年都会有数百万计算机被恶意软件感染,几乎每家企业的网络都曾经被黑客攻击过的世界上,真正具有创新性.发人深省的入侵事件却很少. 这些终极的黑客活动远远超 ...

- 《运营商劫持, 中间人攻击, 黑客入侵怎么办?》- HTTPS 技术反制

目录 1.HTTPS 是什么 1.1 运营商劫持 1.2 加密是什么 2. HTTPS 的工作过程 2.1 对称加密 2.2 非对称加密 2.3 引入证书 1.HTTPS 是什么 HTTPS 也是一个 ...

- 不可能!我的内网服务器怎么会被黑客入侵?

文章目录 背景 一.解决办法 1.查看max_allowed_packet设置 2.设置方式 二.揪出内鬼 1.查日志(打开genearl_log) 2.结论 三.疑问 1.MySQL是部署内网的,外 ...

- wordpress 黑客_12个迹象表明您的WordPress网站被黑客入侵

wordpress 黑客 We are often asked what are some signs that indicate a WordPress site is hacked? There ...

- 黑客入侵服务器提升权限总结

以文本方式查看主题 - 电白社区 (http://www.525400.net/index.asp) -- 网络与安全 (http://www.525400.net/list.asp?boar ...

- 青藤云安全张福:我们可以用“免疫系统”对抗黑客入侵吗?

我们对黑客的最初认识,可能都来自于"病毒". 通俗来说,无论什么黑客入侵什么系统,大多都需要在系统内部植入代码.这些代码或者可以"自我繁殖",或者可以" ...

- 如何恢复隐藏的窗口 已知进程名称_如何判断Linux系统是否被黑客入侵?可以用这种方法...

恶意软件有时会使用Linux内核进程伪装来隐藏其运行时,让我们研究一下如何使用这种策略来揭露Linux恶意软件. Linux内核进程伪装了什么? 在Linux上,内核创建了许多线程来帮助完成系统任务, ...

- 外媒炒作中国黑客入侵美保险公司 并无相关证据

外媒称,美国国会众议院科学﹑空间与技术委员会13日公布报告称,联邦存款保险公司(Federal Deposit Insurance Corporation简称FDIC)反复遭到网络攻击,"中 ...

最新文章

- Cissp-【第3章 安全工程】-2021-1-31(205页-237页)

- npoi生成的表格数字左上角_如何用openpyxl自动化编写Excel电子表格 进阶篇 下

- (转)【前端模板之路】一、重构的兄弟说:我才不想看你的代码!把HTML给我交出来!...

- VS(visual studio)如何查看预处理后的文件?(查看宏定义展开,头文件展开等)(注意如果要运行或调试代码,要把第一步的改回来!!!!)

- 总结XX餐饮收银项目中的得与失

- bwlabel算法_bwlabel函数的c++实现

- C# 中的 null 包容运算符 “!” —— 概念、由来、用法和注意事项

- python算法的基本原理_kNN算法基本原理与Python代码实践

- 7,复习,多对多表的三种创建,form组件,cookie,session

- pytorch之过拟合的处理(Dropout)(笔记五)

- 关于Django ORM filter方法小结

- 在android studio开发中,关于绘制GifView异常,硬件加速问题的解决办法

- 代码注释的艺术,优秀代码真的不需要注释吗?

- 深圳车牌识别助力汽车检测,颠覆传统方式

- 多种固定资产盘点方式应对年终固定资产大盘点

- 用Java SE 6.0实现高质量桌面集成开发 (转)

- vmware虚拟机中ubuntu系统里设置USB串口连接海思开发板

- Cocos Creator 位图字体(艺术数字资源、BMFont、自定义位图字体、插件)

- ziheng - 测手速游戏

- Treasure Island(简单图论题)