Yeslab 现任明教教主 Ez×××第二天

第一:我写的书已经完成了,并且已经上交出版社审稿了,而且我还会继续在博客上共享后Ez×××和ASA策略图。

第二:现在开始进入新的JUNOS Security学习阶段,学习Juniper全新SRX系列防火墙技术,最近报名本地安全CCIE的学员有福了,在学习Cisco安全的同时还能学习到Cisco直接竞争对手Juniper的防火墙,在Yeslab安全实验室学习是没有界限的。当然我也会出台相应学习资料和视频,请大家关注,多谢大家多年来对我的支持

实验二:Ez×××特性

特性一:分割隧道(Split Tunneling)

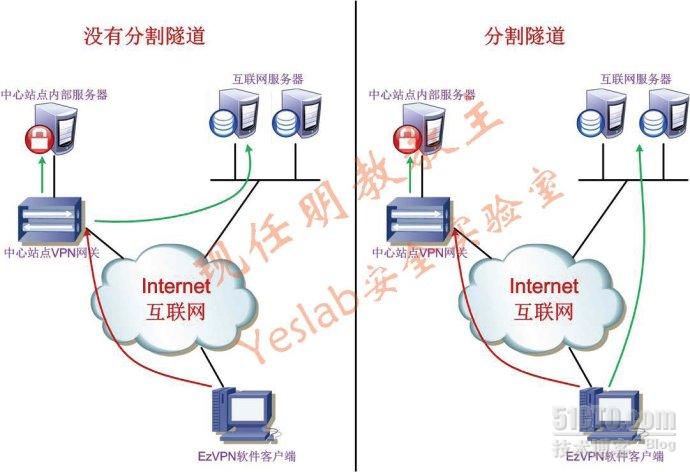

图9-16 分割隧道(Split Tunneling)示意图

默认情况下,使用实验一在路由器“Center”上的基本配置,没有启用分割隧道特性。在这种情况下所有的流量都被加密并且送往中心站点。如图9-16左边部分所示,Ez×××客户端上网的流量需要通过中心站点×××网关的转换处理(例如:PAT)才能够访问互联网。当然如果中心没有为×××流量配置转换策略,那么就只能访问中心站点不能访问互联网了,当然绝大部分公司可能都没有配置转换,所以一般情况下不启用分割隧道技术就等于只能访问公司内部资源,不能访问互联网。如果启用了分割隧道技术,我们可以推送一个网段给Ez×××客户,告诉Ez×××客户端访问这些网段(中心推送的内部网段)的时候需要加密流量并且送往中心,除此以外的其它地址都应该正常的明文访问,就像图9-16右边部分所示,Ez×××客户不仅能够加密访问中心站点内部资源,还能直接的访问互联网。启用分割隧道技术以后,很明显用户的×××体验会更好,毕竟他们能够一边办公,一般聊聊天或者看看新闻。但是这样也有很严重的安全隐患,这个时候Ez×××客户很容易成为***的跳板,***可以通过互联网远程控制Ez×××客户,并且通过他来访问公司内部资源。所以Cisco默认并没有启用分割隧道技术,用户同时只能访问一个网络资源,要么公司内部,要么互联网。这样保障的公司内部的最大安全性。

配置分割隧道(Split Tunneling)

|

Center(config)#ip access-list ex Split Center(config-ext-nacl)#permit ip 10.1.1.0 0.0.0.255 any <配置一个扩展访问控制列表,源为公司内部需要被加密访问的网段,目的为any> Center(config)#crypto isakmp client configuration group ipsecgroup Center(config-isakmp-group)#acl Split <分割隧道技术的访问控制列表在组下进行调用,其实只要是×××相关的策略都应该在组下进行调用,我们后面学习的Ez×××特性也在组下进行调用。> |

测试分割隧道(Split Tunneling)

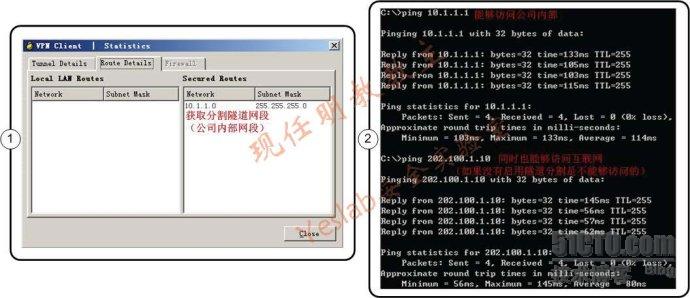

图9-17 查看分割隧道状态

特性二:保存密码(save-password)

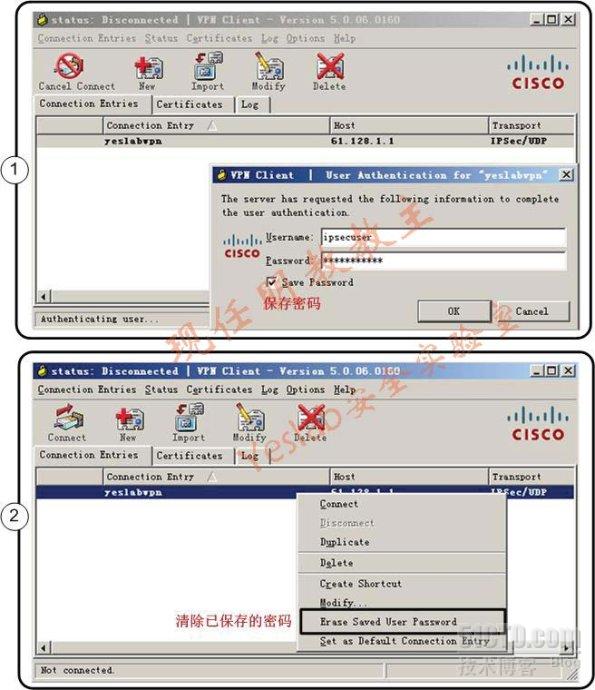

默认情况下,使用实验一在路由器“Center”上的基本配置,每一次拨号都需要像图9-13一样输入1.5阶段XAUTH认证用的用户名和密码。这个过程虽然非常安全,但是却很烦人,例如:某些老板,还有Ez×××硬件客户端,我们希望在硬件客户端保存1.5阶段认证的用户名和密码,并且在有互联网连接或者开机后自动拨号。如果希望实现这些功能,我们就需要在Ez×××网关上启用保存密码的特性。

配置保存密码(save-password)

|

Center(config)#crypto isakmp client configuration group ipsecgroup Center(config-isakmp-group)#save-password |

测试保存密码(save-password)

图9-18 测试保存密码特性

特性三:备用网关(backup-gateway)

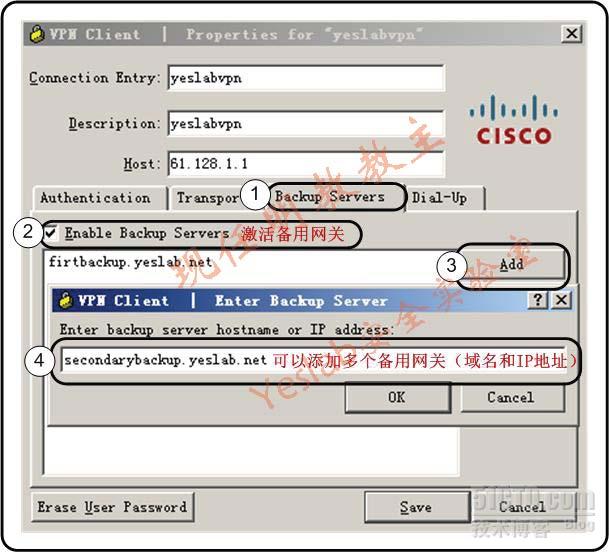

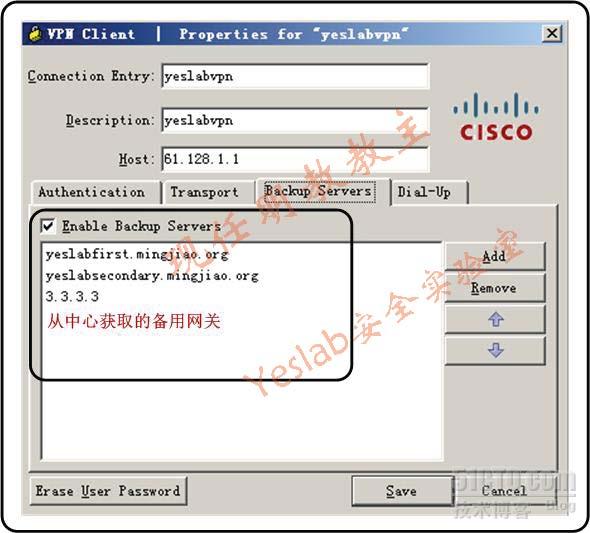

与第六章第三个试验一样,Ez×××也能够支持备用网关,也就是当主用×××网关失效以后自动切换到备用×××网关。可以通过两种方式来配置备用网关这个特性,第一种方法是客户手动配置Ez×××软件Client,配置方法如图9-19所示

当然指望那些不懂网络的客户手动配置备用×××网关是很不现实的,我们可以利用Ez×××的中心管理和推送策略的特性,把备用×××网关的配置推送到客户端。下面我们就学习一下备用网关的第二种配置方式,×××网关中心配置并且自动推送给客户。

|

Center(config)#crypto isakmp client configuration group ipsecgroup Center(config-isakmp-group)#backup-gateway yeslabfirst.mingjiao.org Center(config-isakmp-group)#backup-gateway yeslabsecondary.mingjiao.org Center(config-isakmp-group)#backup-gateway 3.3.3.3 |

测试备用网关(backup-gateway)

图9-20 查看Ez×××客户端获取的备用网关

特性四:其它Ez×××特性

|

crypto isakmp client configuration group ipsecgroup key yeslabccies pool ippool <Key与pool是Ez×××服务器最基本的两个策略> acl Split backup-gateway yeslabfirst.mingjiao.org backup-gateway yeslabsecondary.mingjiao.org backup-gateway 3.3.3.3 save-password dns 1.1.1.1 <推送内部DNS服务器给Ez×××客户> domain yeslab.net <推送内部域名给Ez×××客户> split-dns yeslab.net <分割DNS特性,后缀为“yeslab.net”的域名送到内部dns服务器“1.1.1.1”上去解析,其余域名使用运营商提供的DNS进行解析。> wins 2.2.2.2 <推送内部WINS服务器给Ez×××客户> access-restrict FastEthernet2/0 <限制这个组的客户只能从Fa2/0这个物理接口拨入> pfs <启用Ez×××的PFS特性,在第三章中我们曾今讲过这个特性> max-users 100 <这个组ipsecgroup,最多能够同时拨入100个客户。同时拨号成功的客户数。> max-logins 10 <这个组ipsecgroup,最多支持10个客户同时处于拨入认证状态。防止DOS> netmask 255.255.255.0 <推送地址池掩码给客户,默认地址池掩码为主类掩码,例如123.1.1.100的掩码为255.0.0.0。> banner ^C welcome to yeslab*** ^C <配置拨号成功后的欢迎信息> |

实验三:Ez×××硬件客户端

Ez×××硬件客户端的三种操作模式

1. 客户模式(Client Mode),也叫做PAT模式

2. 网络扩展模式(Network Extension Mode)

3. 网络扩展加模式(Network Extension Plus Mode)

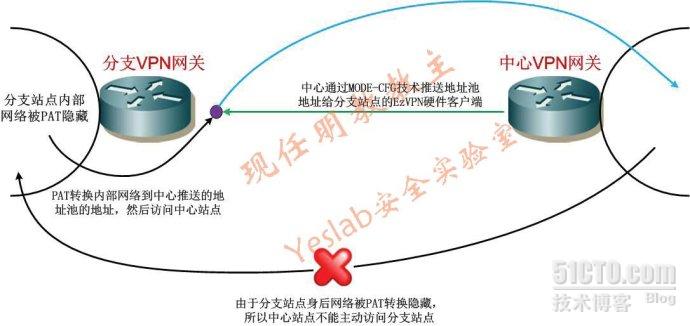

Ez×××客户模式(Client Mode)介绍

图9-21 Ez×××客户模式工作示意图

中心站点×××网关通过MODE-CFG技术,推送地址池地址给分支站点的Ez×××硬件客户端。分支站点的Ez×××硬件客户端PAT转换内部网络到获取的地址池的地址,然后访问中心站点。由于分支站点通过PAT隐藏了身后网络,所以中心站点无法主动发起向分支站点的访问。

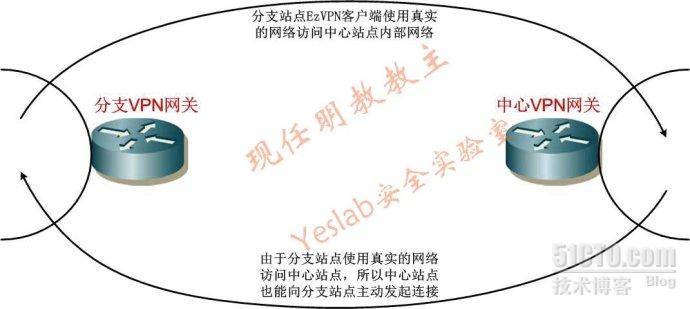

网络扩展模式(Network Extension Mode)介绍

图9-22 Ez×××网络扩展模式工作示意图

网络扩展模式,中心站点不会向客户推送地址池的地址,客户端使用真实的网络访问中心站点内部网络,由于分支站点使用真实的网络,所以中心站点也能向分支站点主动发起连接。其实给人的感觉很像普通的站点到站点的×××,双方都能互相访问。

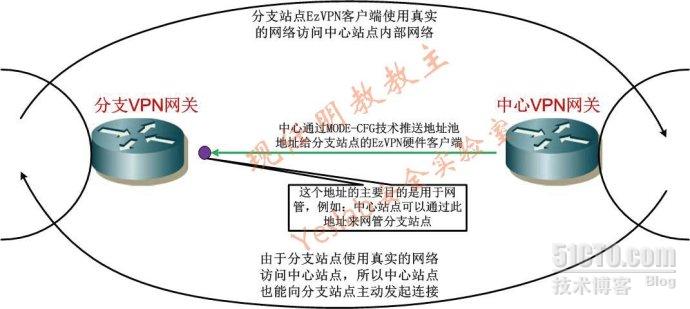

网络扩展加模式(Network Extension Plus Mode)介绍

图9-23 Ez×××网络扩展加模式工作示意图

网络扩展加模式,其实就是在网络扩展模式的基础之上,中心站点依然使用MODE-CFG技术推送地址池地址给分支站点的Ez×××硬件客户端,但是这个地址只是用于网管的目的,例如:中心站点可以使用此地址来网管分支站点,绝对不会像客户模式一样PAT转换身后网络到这个地址,然后访问中心站点。

配置Ez×××硬件客户端客户模式

|

Branch(config)#crypto ipsec client ez*** Yeslab-Ez-Client Branch(config-crypto-ez***)#connect manual <配置Ez×××手动连接,如果配置“connect auto”就是自动连接,自动连接的Ez×××当网络连接可用,或者路由器开机后就会自动尝试连接中心站点。> Branch(config-crypto-ez***)#group ipsecgroup key yeslabccies <Ez×××第一阶段认证用的组名和密码> Branch(config-crypto-ez***)#mode client <配置Ez×××为客户模式,也叫做PAT模式。“mode network-extension”为网络扩展模式,“mode network-plus”为网络扩展加模式> Branch(config-crypto-ez***)#peer 61.128.1.1 <通过peer配置中心站点的IP地址或者域名> Branch(config)#interface FastEthernet 1/0 Branch(config-if)#crypto ipsec client ez*** Yeslab-Ez-Client outside <配置F1/0(202.100.1.1)为Ez×××的外部接口> Branch(config)#interface FastEthernet 0/0 Branch(config-if)#crypto ipsec client ez*** Yeslab-Ez-Client inside <配置F0/0(172.16.1.1)为Ez×××的内部接口> |

手动触发Ez×××连接

|

Branch#crypto ipsec client ez*** connect <通过上面的命令手动触发Ez×××> *Mar 1 02:29:40.563: EZ×××(Yeslab-Ez-Client): Pending XAuth Request, Please enter the following command: *Mar 1 02:29:40.563: EZ×××: crypto ipsec client ez*** xauth <系统提示通过“crypto ipsec client ez*** xauth”命令,提供XAUTH认证用的用户名和密码> Branch#crypto ipsec client ez*** xauth Username:ipsecuser Password:yeslabccies <提供XAUTH认证用的用户名和密码> |

查看Ez×××状态

|

Branch#show crypto ipsec client ez*** Easy ××× Remote Phase: 6 Tunnel name : Yeslab-Ez-Client <Ez××× Tunnel的名字> Inside interface list: FastEthernet0/0 <Ez×××内部接口> Outside interface: FastEthernet1/0 <Ez×××外部接口> Current State: IPSEC_ACTIVE Last Event: MTU_CHANGED Address: 123.1.1.100 (applied on Loopback10000) <客户模式获取的地址> Mask: 255.255.255.255 DNS Primary: 1.1.1.1 <主动DNS服务器1.1.1.1> NBMS/WINS Primary: 2.2.2.2 <主动WINS服务器2.2.2.2> Default Domain: yeslab.net <域名yeslab.net> Using PFS Group: 2 <Ez×××启用PFS技术,并且使用DH组2> Save Password: Allowed <允许Ez×××客户端保存密码> Split Tunnel List: 1 <分割隧道列表> Address : 10.1.1.0 Mask : 255.255.255.0 Protocol : 0x0 Source Port: 0 Dest Port : 0 Current Ez××× Peer: 61.128.1.1 <当前连接的Ez×××网关地址> Backup Gateways <备用网关地址> (0): yeslabfirst.mingjiao.org (1): yeslabsecondary.mingjiao.org (2): 3.3.3.3 |

实验四:测试Ez×××各种模式的特性

表9-1 Ez×××各种模式特性比较表

|

|

客户模式 |

客户模式加上分割隧道特性 |

网络扩展模式 |

网络扩展模式加上分割隧道特性 |

网络扩展加模式 |

网络扩展加模式加上分割隧道特性 |

|

客户端是否获取地址 |

有 |

有 |

无 |

无 |

有 |

有 |

|

客户端是否存在PAT,或者有几个PAT |

一个PAT |

两个PAT |

不存在PAT |

一个PAT |

不存在PAT |

一个PAT |

|

客户端身后网络客户是否能够访问互联网 |

不能 |

能 |

不能 |

能 |

不能 |

能 |

|

中心站点是否能够主动发起连接访问客户身后网络 |

不能 |

不能 |

能 |

能 |

能 |

能 |

测试一:客户模式

配置Center的Ez×××服务器

|

crypto isakmp client configuration group ipsecgroup key yeslabccies pool ippool save-password <组下只保留上述配置,其余配置与实验一一样。> |

配置Branch的Ez×××硬件客户端为客户模式

|

crypto ipsec client ez*** Yeslab-Ez-Client connect auto <配置为自动连接便于快速测试> group ipsecgroup key yeslabccies mode client peer 61.128.1.1 username ipsecuser password yeslabccies <中心允许客户端“save-password”,所以客户端可以配置用户名和密码实现自动连接。> |

查看客户端Ez×××状态 (查看是否获取地址)

|

Branch#show crypto ipsec client ez*** Easy ××× Remote Phase: 6 Tunnel name : Yeslab-Ez-Client Inside interface list: FastEthernet0/0 Outside interface: FastEthernet1/0 Current State: IPSEC_ACTIVE Last Event: MTU_CHANGED Address: 123.1.1.102 (applied on Loopback10000) <获取地址> Mask: 255.255.255.255 Save Password: Allowed Current Ez××× Peer: 61.128.1.1 |

查看客户端是否存在PAT

|

Branch#show ip nat statistics Total active translations: 0 (0 static, 0 dynamic; 0 extended) Outside interfaces: FastEthernet1/0 Inside interfaces: FastEthernet0/0 Hits: 0 Misses: 0 CEF Translated packets: 0, CEF Punted packets: 0 Expired translations: 0 Dynamic mappings: -- Inside Source [Id: 4] access-list enterprise-list pool Yeslab-Ez-Client refcount 0 (存在一个PAT) pool Yeslab-Ez-Client: netmask 255.255.255.0 start 123.1.1.102 end 123.1.1.102 type generic, total addresses 1, allocated 0 (0%), misses 0 Appl doors: 0 Normal doors: 0 Queued Packets: 0 |

测试客户身后内部网络是否能够访问互联网

|

Private#ping 202.100.1.10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 202.100.1.10, timeout is 2 seconds: .....(很明显客户身后内部网络不能够访问互联网) Success rate is 0 percent (0/5)Hits: 0 Misses: 0 Internet#debug ip icmp ICMP packet debugging is on Internet# *Mar 1 07:39:22.234: ICMP: echo reply sent, src 202.100.1.10, dst 123.1.1.102 *Mar 1 07:39:24.010: ICMP: echo reply sent, src 202.100.1.10, dst 123.1.1.102 *Mar 1 07:39:26.010: ICMP: echo reply sent, src 202.100.1.10, dst 123.1.1.102 *Mar 1 07:39:28.018: ICMP: echo reply sent, src 202.100.1.10, dst 123.1.1.102 <在Internet设备上通过debug很容易发现,不能访问互联网的主要原因只是没有一个用于访问互联网的PAT。没有启用分割隧道技术,客户本应如此。> |

测试中心站点是否能够主动发起连接访问客户身后网络

|

Private#ping 10.1.1.10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.10, timeout is 2 seconds: !!!!! (客户能够主动访问中心站点) Success rate is 100 percent (5/5), round-trip min/avg/max = 96/180/352 ms Private#telnet 10.1.1.10 Trying 10.1.1.10 ... Open User Access Verification Password: Inside>sh user Line User Host(s) Idle Location 0 con 0 idle 00:00:30 *226 vty 0 idle 00:00:00 123.1.1.102 (源地址为地址池地址) Interface User Mode Idle Peer Address Inside> Inside#ping 172.16.1.10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.1.10, timeout is 2 seconds: ..... (中心站点无法主动访问客户身后网络,因为PAT隐藏了这个网络) Success rate is 0 percent (0/5) |

测试二:客户模式加上分割隧道

配置Center的Ez×××服务器

|

crypto isakmp client configuration group ipsecgroup key yeslabccies pool ippool acl Split <启用分割隧道技术> save-password ip access-list extended Split permit ip 10.1.1.0 0.0.0.255 any <组下只保留上述配置,其余配置与实验一一样。> |

配置Branch的Ez×××硬件客户端为客户模式

|

<Ez×××客户端配置与测试一完全一样> Branch#clear crypto ipsec client ez*** <通过上述命令清除Ez×××连接,并且Ez×××会自动重新连接。> |

查看客户端Ez×××状态 (查看是否获取地址)

|

Branch#show crypto ipsec client ez*** Easy ××× Remote Phase: 6 Tunnel name : Yeslab-Ez-Client Inside interface list: FastEthernet0/0 Outside interface: FastEthernet1/0 Current State: IPSEC_ACTIVE Last Event: MTU_CHANGED Address: 123.1.1.103 (applied on Loopback10000) <获取地址> Mask: 255.255.255.255 Save Password: Allowed Split Tunnel List: 1 <获取分割隧道策略> Address : 10.1.1.0 Mask : 255.255.255.0 Protocol : 0x0 Source Port: 0 Dest Port : 0 Current Ez××× Peer: 61.128.1.1 |

查看客户端是否存在PAT

|

Branch#show ip nat statistics Total active translations: 0 (0 static, 0 dynamic; 0 extended) Outside interfaces: FastEthernet1/0 Inside interfaces: FastEthernet0/0 Hits: 59 Misses: 0 CEF Translated packets: 59, CEF Punted packets: 0 Expired translations: 2 Dynamic mappings: -- Inside Source [Id: 6] access-list internet-list interface FastEthernet1/0 refcount 0 <第一个用户上网的PAT,PAT转换到外部接口Fa1/0接口地址> [Id: 5] access-list enterprise-list pool Yeslab-Ez-Client refcount 0 <第二个访问中心内部网络的PAT,转换到地址池地址(123.1.1.103)。> pool Yeslab-Ez-Client: netmask 255.255.255.0 start 123.1.1.103 end 123.1.1.103 type generic, total addresses 1, allocated 0 (0%), misses 0 Appl doors: 0 Normal doors: 0 Queued Packets: 0 |

测试客户身后内部网络是否能够访问互联网

|

Private#ping 202.100.1.10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 202.100.1.10, timeout is 2 seconds: !!!!! <分支站点内部网络能够访问互联网> Success rate is 100 percent (5/5), round-trip min/avg/max = 28/94/220 ms Private#telnet 202.100.1.10 Trying 202.100.1.10 ... Open User Access Verification Password: Internet>en Password: Internet#sh user Line User Host(s) Idle Location 0 con 0 idle 00:00:14 *226 vty 0 idle 00:00:00 202.100.1.1 <PAT转换到分支站点外部接口地址> Interface User Mode Idle Peer Address |

测试中心站点是否能够主动发起连接访问客户身后网络

|

Private#ping 10.1.1.10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 10.1.1.10, timeout is 2 seconds: !!!!! <客户能够主动访问中心站点> Success rate is 100 percent (5/5), round-trip min/avg/max = 96/180/352 ms Private#telnet 10.1.1.10 Trying 10.1.1.10 ... Open User Access Verification Password: Inside>sh user Line User Host(s) Idle Location 0 con 0 idle 00:00:30 *226 vty 0 idle 00:00:00 123.1.1.103 (源地址为地址池地址) Interface User Mode Idle Peer Address Inside> Inside#ping 172.16.1.10 Type escape sequence to abort. Sending 5, 100-byte ICMP Echos to 172.16.1.10, timeout is 2 seconds: ..... (中心站点无法主动访问客户身后网络,因为PAT隐藏了这个网络) Success rate is 0 percent (0/5) |

大家了解了测试方法以后,可以使用相同的办法来测试并验证表9-1中的其余部分。

转载于:https://blog.51cto.com/xrmjjz/685627

Yeslab 现任明教教主 Ez×××第二天相关推荐

- Yeslab现任明教教主ISE课程前七部分免费发布

Yeslab现任明教教主ISE课程1-7部分免费发布 网盘:http://ref.so/p63jl 转载于:https://blog.51cto.com/ielab/967536

- Yeslab现任明教教主CCNP Security第四天第一部分视频共享

Yeslab现任明教教主CCNP Security第四天第一部分视频共享 这是讲CCNP Security第四个周六讲的课程录像,本周一共录制了4个录像,时长超过5小时,本周仅仅共享第一部分.本周对8 ...

- Yeslab现任明教教主数据中心Nexus课程 视频教程 下载

Yeslab现任明教教主数据中心Nexus课程 视频下载 视频教程下载目录: Yeslab现任明教教主数据中心Nexus课程第1部分.rar Yeslab现任明教教主数据中心Nexus课程第2部分.p ...

- Yeslab现任明教教主数据中心第二门课程UCS 视频教程下载

Yeslab现任明教教主数据中心第二门课程UCS 视频教程下载 视频教程目录 Yeslab现任明教教主数据中心第二门课程UCS.1.介绍UCS.rar Yeslab现任明教教主数据中心第二门课程UCS ...

- Yeslab现任明教教主BT5 2011第一天明文共享部分

BT5的课程终于开发完毕了,一共有8个部分,分别涉及到了BT5的8个重要的方面,本套课程预计用两个周六就能讲完,虽然时间少了一点,但是非常实用.我选取的实验都是既实用又容易上手的,看了之后 ...

- Yeslab现任明教教主vsphere5.0分布式交换机SPAN配置

下面是分布式交换机Test-SPAN的配置: 创建两个PORT-GROUP,一个是Test-SPAN-VLAN6,他是SPAN的源,下面是他的配置: PORT-GROUP "SPAN-Des ...

- Yeslab现任明教教主 层次化PKI试验笔记

试验拓扑: ================================下面是层次化PKI配备份================================== hostname Root-C ...

- Yeslab现任明教教主层次化PKI + Ez×××

最近有人在网上说CCSP和CCNP Security没啥变化,安全技术在不断的变化,需要对技术的专注于追求.当年PIX从6.x变到7.x的时候,变化是翻天覆地的,当时学6.x的学员基本需要重新学7.x ...

- 北京Yeslab安全实验室 现任明教教主

大家好自我介绍一下吧!我是北京Yeslab安全实验室的老师,名字叫秦柯,我的网名是现任明教教主.希望大家多多光临我的博客!我们可以在这里讨论关于cisco相关的安全技术. 转载于:https://bl ...

最新文章

- python中5个json库的速度对比

- SpringMVC自定义拦截器与异常处理(自定义异常)

- html5 视频 showtime,利用function showTime显示不出时间是为什么?

- sql server 存储过程的详解

- Android热修复实现及原理

- 为什么电脑插上网线半天才有网,是路由器的的问题吗?

- [转载] python类内部成员的访问及外部访问(入门)

- JS打印对象的方法将Object转换为String的函数

- Microsoft AJAX Library对 String的扩展

- 将Jquery EasyUI中DataGird的数据导入Excel中

- 【Unity3d】脚本的生命周期及其相关函数

- Python搭建聊天机器人微信订阅号

- postman接口测试工具的使用攻略

- Python3 OpenCV 视频转字符动画

- 中国60家最强汽车初创在此!芯片厂高调入局,智能网联强势霸榜

- 初入算法岗的切身经验之谈:干什么?怎么干?如何学?

- 如何通过一根网线连接两台电脑,实现数据的传输?

- ROS 使用 gazebo 仿真时遇到的问题

- 自己动手搭建搜索工具

- kali安装openvas全过程

热门文章

- 2022-1-18 Leetcode 202.快乐数

- TS2322 Type ‘void‘ is not assignable to type ‘MouseEventHandlerHTMLElement

- STM32F103双向可控硅调节220V调光

- 骨传导蓝牙立体声耳机有哪些,五款骨传导无线蓝牙耳机推荐

- python语言只有一种运行方式_Python中四种运行其他程序的方式

- Fireworks制作经典的扫光字GIF动画

- Android 6.0移植memtest以及配合使用脚本

- 基于MATLAB的数字图像处理系统

- 成功者所应具有的九大素质

- nn.Softmax(dim=1)(outputs) 与 torch.max(probs, 1)[1]的理解