别当鸵鸟!网络安全实施工作中的6大障碍

安全行业从业10年以上,就会特别注意确保关键基础设施安全可靠。毕竟,如果关键基础设施崩溃,后果不堪设想。

2011年起,针对关键基础设施的大规模攻击威胁,便已频现报端,且不仅覆盖面广,绝对数量也在持续增长。就在最近,恶意软件/勒索软件成了坊间热议话题。坏人真的很有可能控制我们的电网,毁坏我们的污水处理厂,锁定我们的系统要求赎金。

面对这些威胁,如果一家公司没有安全防护,那可真是难以置信了。

然而,从安全部署的角度出发,事实真相是:大家普遍认为安全只需占公司整体预算的一点点。

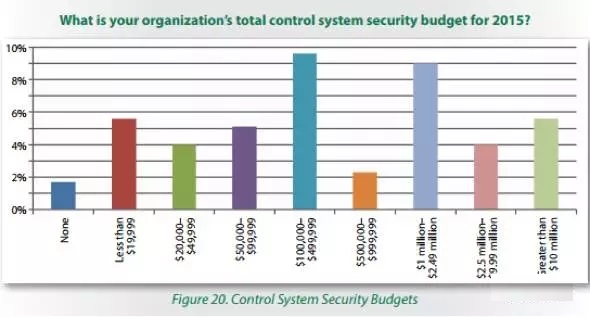

控制系统安全预算

虽然从数字上看起来似乎是挺大一笔钱,但想想英国石油公司、壳牌公司、艾克森石油公司这样的大企业,这可都是千亿美元级的企业航母。安全预算的极小比例不禁让人深思。在安全实现上,到底有哪些阻碍呢?

1. 鸵鸟算法

当你对某一件事情没有一个很好的解决方法时,那就忽略它,就像鸵鸟面对危险时会把它深埋在沙砾中,装作看不到。在计算机科学中,鸵鸟算法是解决潜在问题的一种方法。假设的前提是,这样的问题出现的概率很低。

其中关键在于“出现概率极低”。基本上,该算法就是对可能出现的任何问题视而不见。

客户中经常能听到这样的言论:“我们不会发生这种事啦。”或者,“我们是小公司,没人有工夫对我们下手。”听到此类观点时,最好想想被藏了勒索软件的承包商笔记本电脑。这已经超出了可以简单地无视可能外部威胁的范畴——我们得积极主动,要有安全防护计划。

2. 有个中央防火墙就够了

有个常见的误解:中央防火墙就是所需的全部。有这种认知的人不少。但实际上,依赖单点故障从来不是什么好事,比如装防火墙的案例。深度防御作为几千年来行之有效的方法不是没有道理的。

基本上,如果按操作逻辑分组分隔了公司网络,并连接防火墙保护每一个区域,就可以限制潜在问题的影响,受到指向问题发生确切位置的警报。而只有单一防火墙的情况下,网络缺乏内部阻断,恶意软件这样的威胁就可以很容易地传播。所以,中央防火墙就是全部所需的说法站不住脚。

3. 安全确认

“我们有防火墙”,或者,“该区域是物理隔离的。”一切看起来都很不错,直到,又增加了一个防火墙,然后发现网络Y的 X IP 地址在发送广播消息,某种程度上穿透了物理隔离……这怎么可能?!

这里面的希望大概是:只要增加一个防火墙,或者异常检测,或者DPI设备,就万事搞定了。但实际上,保护网络安全是一项齐心协力的工作,是永不停歇且非常悲观的一项工作;所谓悲观,是要占满垒包,不给对手留一丝机会,而不是说服自己“好了,没问题了,我们已经物理隔离了。”

很多情况下,都是架构师进场,规划好网络,然后第三方设置起OT部分。最后,总体拥有者来管理网络。因为是由孤立的各方各自完成自己的部分,终端客户便无法真正理解网络的形式和功能,只是简单地被告知有个防火墙。

4. 开销

售卖防火墙产品就跟卖保险似的。保险有保费支出,运气好的话,终身都用不上保险。如果确实需要保险但又没买,那你很可能会为自己的一时吝啬追悔莫及。因为大多数安全事件造成的损失,会比你一开始就买了保险要高得多。

理想很丰满,现实很骨感。很多公司里,安全预算都是微乎其微的,尤其是与PLC和HMI软件支出相对比的话——很讽刺,因为如果控制器是可靠性最重要的元素,那么保护控制器的安全预算难道不应该更多吗?

尽管前期投入可能看起来很多,但若生产网络发生负面事件,损失掉的收益就会比防止宕机的防火墙设备初始投入要高得多了。

5. 无知

这不是贬义,只是个纯粹的事实——“我们从哪儿开始?”看看市场上有多少公司提供状态防火墙、深度包检测防火墙、下一代防火墙、异常检测防火墙、监视工具和修改检测机制,安全真是一项艰巨的工作。尤其是当你只是控制工程师,而不是担负网络框架设计职责的安全或IT专家时。

如前文所述,安全不是买个设备就可以高枕无忧的。这是一项不断迭代的工作,需要大量工具和过程来真正理解并保护你的网络。

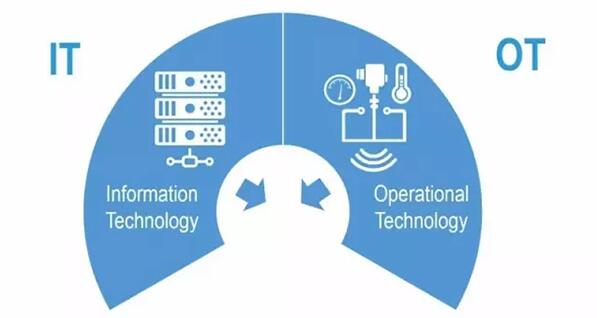

6. 在OT世界实现IT

IT专家试图在OT网络中应用IT范例:“重启一下那个交换机吧!”众所周知,IT世界对正常运行时间的要求不像OT网络的那么严格。

IT人和OT人甚至不能同处一室的例子也不是没有,更不用说设计出贴合OT环境的安全策略了。这是一个非常现实的障碍,只有IT和OT的逐渐趋同汇聚才能解决。

本文作者:nana

来源:51CTO

别当鸵鸟!网络安全实施工作中的6大障碍相关推荐

- “学而不思则罔,思而不学则殆”在实施工作中的思考

这句话好像是初中学的,当时老师教的解释是:学习而不思考就会迷茫,只思考而不学习就会危险走入歧途. 现在在实施工作中,应当提醒用户用这样的思维方式去学习.思考软件.也就是学习软件的操作和流程,同时要思考 ...

- 敏捷Scrum实施落地中的3大典型问题及解法

然而我们在做敏捷转型时,首先遇到的问题就是我们要选择什么样的团队.我们是大张旗鼓的做敏捷,还是悄无声息的"偷偷摸摸做"以及什么样的项目,这小结我们将为大家解答这几个主要的问题. 一 ...

- 《区块链革命》读书笔记 8 克服困难:实施过程中的10个挑战

第三篇 机遇与隐忧 3-1 克服困难:实施过程中的10个挑战 就如每一项革命性的技术一样,比特币区块链也有其优点和缺点.我们应该去思考这些障碍是"证明使用区块链是一个坏主意"还是& ...

- java程序员—工作中开发经验总结

工作也有一段时间了,其实很多的时候,一直是重复重复再重复的写着业务逻辑代码.除了上班以外,自学是一方面,还有一个很重要的方面就是总结了,前些天在最代码上看到了一篇<关于公司WEB项目源码团队协作 ...

- 如何在工作中保持稳定的情绪

如何在工作中保持稳定的情绪 在高压的工作环境中,保持稳定的情绪对于程序员来说至关重要.作为一个程序员,我们常常面临着各种技术挑战.项目期限和团队合作的压力.在这样的环境下,情绪的波动可能会影响我们的工 ...

- 网络安全工作中最可怕的14种自己人

在IT界干久了,就会习得区分特定类型人群的技能.有时候他们是很棒的人,有时候,却不那么令人愉快.如果请IT人士吐槽自己工作中遇到的最糟的人种,他们的积极程度恐怕会让人觉得这些人是不是刚看过热血动漫. ...

- 【平常心无焦虑探讨】未来谁将被淘汰—在日常网络安全工作中使用GPT的感受

作者:Eason_LYC 悲观者预言失败,十言九中. 乐观者创造奇迹,一次即可. 一个人的价值,在于他所拥有的.所以可以不学无术,但不能一无所有! 技术领域:WEB安全.网络攻防 关注WEB安全.网络 ...

- 实施工作总结(真的写的很好)

在项目实施的时候,有些独特的地方,需要有独特的工具来帮助. 前天晚上,和一位做了多年实施项目带领的朋友吃饭. 我笑着跟他说:实施,能不能不实施?!不去人,也不搞实施,把软件卖了就OK,你们做好IT咨询 ...

- 网络安全研究员或网络安全工程师工作内容具体是什么?

网络安全研究员的或者网络安全工程师工作内容具体是什么? 网络安全工程师或者网络安全研究员的工作内容具体是什么?或者说他们的一天具体是怎么度过的,是否和程序员一样编码做项目. Neeao的回复: 只在甲 ...

最新文章

- 万字长文带你了解推荐系统全貌!

- Java 二叉树 前序_java实现二叉树前序中序后序层次遍历

- HTML5语言教程:渐进使用HTML5语言识别

- 浅析ASP.NET页面缓存的几点体会

- 【OS修炼指南目录】----《X86汇编语言-从实模式到保护模式》读书笔记目录表

- [转] Gmail 的Host解决方案

- php二分法实力,php常见的几种排序以及二分法查找

- GBin1专题之Web热点#6

- 二阶系统阶跃响应实验__ 二阶系统的阶跃响应实验报告

- 赋值语句的四元式【编译原理】

- 三维空间点的直线方程拟合

- linux搭建软路由,用 Alpine Linux 搭建软路由

- kotlin类的成员变量 方法

- 浙江大学ACM俱乐部 1036:镂空三角形

- SQLyog的免费使用方式

- 业精于勤荒于嬉,行成于思毁于随

- 2018 年度新增开源软件排行榜之国产 TOP 50[转载]

- 天龙八部荣耀版 天龙h5 脚本辅助 定制开发

- 「算法与数据结构」时间与空间复杂度

- 用软件工程泡MM的方法(ZT)